Практически ежедневно в СМИ появляются новые сообщения о кибератаках, зафиксированных в разных странах. Существуют же случаи, которые запомнятся людям надолго.

"Титановый дождь"

Неизвестным хакерам почти четыре года подряд удавалось осуществлять незаконную операцию под названием "Титановый дождь". С 2003 по 2007 год злоумышленники взламывали сети отделов безопасности, энергетики и обороны различных государств. Отдельно в этом списке стоит МИД Великобритании, также подвергшийся атакам интернет-преступников.

Всего за указанный период хакеры скачали несколько терабайт секретной информации, но так и остались незамеченными. Считалось, что нелегальные мероприятия проводят военные из Китая, проживающие в провинции Гуандун. Представители Пекина опровергли эти предположения, отметив, что преступники попросту "замаскировали" свои компьютеры под ложными адресами.

Главной особенностью операции Shady RAT является то, что она продолжается и по сей день. Как и в первом случае, источником угрозы считается КНР, однако аргументировать свои обвинения специалисты пока не могут.

Еще в 2011 году компания McAfee, специализирующаяся на разработке антивирусного ПО, зафиксировала ряд взломов, связанных одинаковыми особенностями. Как выяснилось, речь шла о масштабной акции хакеров, длящейся с 2006 года.

Злоумышленники отправляют электронные письма сотрудникам крупных организаций, заражая их ПК вирусами типа "троян". Жертвами взломов уже стали Олимпийский комитет ООН, Ассоциация государств Юго-Восточной Азии, а также невероятное количество коммерческих фирм из Японии, Швейцарии, Великобритании, Индонезии, Дании, Сингапура, Гонконга, Германии и Индии. Кроме того, атакам подвергались компьютеры правительств США, Тайваня, Южной Кореи, Вьетнама и Канады.

Месть за памятник

В 2007 году, после того, как власти Эстонии решили снести советский памятник в центре Таллина, страна подверглась массовым кибератакам. Из-за неполадок довольно долго не работали несколько банков и мобильных операторов. При этом граждане не могли воспользоваться банкоматами или интернет-банкингом. Посещение правительственных и новостных ресурсов также оказалось невозможным.

В свете последних событий представители государства сразу же обвинили в нападении Россию. Москва отвергла заявления, подчеркнув, что Кремль не занимается подобными вещами.

Конфликт в Южной Осетии

В августе 2008 года начался вооруженный конфликт между Грузией и самопровозглашенными республиками Южная Осетия и Абхазия. С тех пор Тбилиси начал подвергаться онлайн-нападениям, в которых сразу же обвинили РФ. Москва официально поддерживала противоположную сторону, поэтому атаки ее хакеров на грузинские ресурсы выглядели вполне логичными. Премьер-министр страны Дмитрий Медведев не подтвердил эту информацию и заявил, что государство не имеет отношения к кибератакам.

Правоохранительным органам Тбилиси все-таки удалось установить личность преступников, которыми оказались члены группы Russian Business Network. По версии зарубежных специалистов, участники объединения намеренно блокировали веб-сайты Михаила Саакашвили, МИД и Минобороны Грузии.

Stuxnet и ядерная программа Ирана

В июне 2010 года эксперты обнаружили червь под названием Stuxnet. Он использует уязвимости Windows, чтобы взламывать промышленные системы Siemens. Подобное ПО установлено на атомных электростанциях и других предприятиях, связанных с сегментом.

Наибольшее количество зараженных компьютеров было замечено на территории Ирана, где атакам подверглись 16 тысяч машин. Предполагается, что данное программное обеспечение разработал Израиль для того, чтобы помешать разработке ядерного вооружения Тегераном. В 2011 году издание The New York Times подтвердило обвинения, сославшись на собственное исследование.

Олимпиада и WADA

Не менее интересными оказались взломы от хакерской организации Fancy Bears, возмущенной действиями Всемирного антидопингового агентства (WADA). В большинстве случаев речь идет о документах, уличающих ведомство в поддержке зарубежных спортсменов и предвзятому отношению к участникам Олимпийских игр из России.

В последний раз, когда интернет-преступники заявили о себе, они разместили в Сети отрывки переписки между двумя членами WADA. Если верить этим материалам, несколько членов сборной США употребляли кокаин, чтобы сбросить вес перед соревнованиями. При этом агентство знало о происходящем, но никак не отреагировало на поступок спортсменов.

Хиллари Клинтон и WikiLeaks

Во время предвыборной гонки в США, одним из участников которой стала Хиллари Клинтон, на просторах Интернета и в СМИ обрела популярность еще одна анонимная организация. Ее члены публиковали в Сети фрагменты переписки кандидатки, которая, находясь на посту госсекретаря, использовала личный почтовый сервер, а не правительственные линии.

Большинство документов попали на портал WikiLeaks, обвинивший Клинтон во многих нарушениях. После этого вокруг чиновницы разгорелся настоящий скандал, связанный с ее деятельностью. Позднее во Всемирной паутине даже появилась информация о том, что супруга экс-президента страны периодически практикует однополую любовь со своей помощницей.

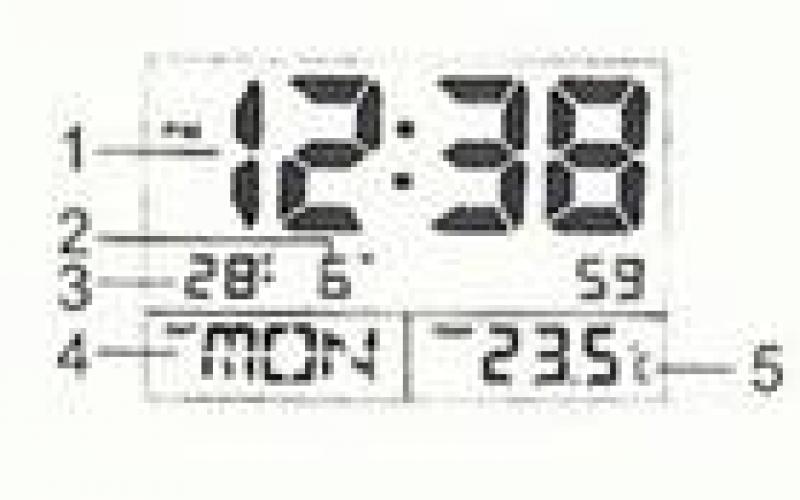

Вирус: Titan Rain

Год создания/обнаружения: 2003

Основная мишень: госучреждения США

Китай/Titan Rain

Цель: шпионаж

В 2003 году государственные учреждения США, а также несколько американских оборонных компаний подверглись серии скоординированных кибератак, целью которых было получение доступа к секретной информации. Специалист по компьютерной безопасности Шон Карпентер из Sandia National Laboratories идентифицировал в качестве источника угрозы хакеров из китайской провинции Гуандун, но при этом сам стал фигурантом расследования ФБР, поскольку для того, чтобы проследить вредоносную активность, занимался незаконным взломом компьютеров за рубежом.

Бронзовая ночь

Вирус: DDoS-атака

Год создания/обнаружения: 2007

Основная мишень: государственные учреждения Эстонии

Страна происхождения атаки/группа хакеров: Россия

Цель: политическая

В апреле-мае 2007 года на фоне массовых беспорядков, вызванных демонтажем Бронзового солдата в центре Таллина, сайты правительственных учреждений, средств массовой информации, политических партий, частных компаний и банков Эстонии периодически падали в результате мощных DDoS-атак. Эстония обвинила в атаке поддерживаемых официальными российскими властями хакеров. В 2009 году депутат Госдумы, член российской делегации в ПАСЕ Сергей Марков в ходе видеоконференции заявил, что DDoS-атаку «случайно» организовал один из его помощников.

Далай-лама под колпаком

Вирус: GhostNet

Год создания/обнаружения: 2009

Основная мишень: Индия, ООН, далай-лама

Страна происхождения атаки/группа хакеров: Китай

Цель: политическая

В 2009 году исследователи из Торонто выявили кибершпионскую сеть, проникшую через содержавшиеся в сообщениях электронной почты трояны в 1295 компьютеров как минимум в 103 странах мира. В числе пострадавших оказались посольства, СМИ, НКО, а также организации, связанные с находящимся в изгнании в Индии далай-ламой, который, по всей видимости, был основной или первоначальной целью ботнета. В качестве одного из адресов, с которого осуществлялась рассылка, злоумышленники использовали [email protected], а более 70% командных серверов сети находились в Китае.

Атака на ядерные объекты Ирана

Вирус: Stuxnet

Год создания/обнаружения: 2010

Основная мишень: организации, связанные с ядерной программой Ирана

Страна происхождения атаки/группа хакеров: США, Израиль

Цель: саботаж

Stuxnet считается одной из самых совершенных вредоносных компьютерных программ, способной наносить ущерб не только компьютерной инфраструктуре, но и реальным физическим объектам, своего рода первым настоящим кибероружием. По разным оценкам, распространявшийся с помощью USB-носителей червь сумел вывести из строя от 980 до 2 тыс. центрифуг по обогащению урана в иранском ядерном центре Натанз, получив контроль над промышленными автоматическими системами управления. По данным СМИ, стоимость разработки Stuxnet составила $100 млн.

Червь по почте

Вирус: Duqu

Год создания/обнаружения: 2011

Основная мишень: ТНК в Европе и на Ближнем Востоке

Страна происхождения атаки/группа хакеров: США, Израиль

Цель: промышленный шпионаж

Сходный в программном отношении со Stuxnet червь Duqu распространялся посредством электронной почты, используя уязвимости в операционной системе Windows. По экспертным оценкам, и Duqu (название дано по первым буквам названия файлов DQ, куда сохранялась похищенная информация), и Stuxnet разрабатывались одной и той же командой (вероятно, сотрудниками американского Агентства национальной безопасности и израильского подразделения 8200) в рамках одной кибервоенной операции, в которой Duqu выполнял шпионские задачи, а Stuxnet - «ударные».

Кибермеч против саудитов

Вирус: Shamoon

Год создания/обнаружения: 2012

Основная мишень: компания Saudi Aramco (Саудовская Аравия)

Страна происхождения атаки/группа хакеров: Иран/Cutting Sword of Justice

Цель: саботаж/политическая

В 2012 году более 35 тыс. компьютеров внутренней сети крупнейшей в мире нефтедобывающей компании саудовской Saudi Aramco были заражены вирусом Shamoon. IT-инфраструктуре компании был нанесен значительный ущерб, но на производственной деятельности вирус, по официальным данным, не сказался. Ответственность за атаку взяла на себя группа хакеров под названием Cutting Sword of Justice, за которой предположительно стоял Иран, мотивировавшая свою акцию «репрессивными действиями» Саудовской Аравии на Ближнем Востоке.

Атака на ливанские банки

Вирус: Gauss

Год создания/обнаружения: 2012

Основная мишень: банки Ливана

Страна происхождения атаки/группа хакеров: США, Израиль

Цель: шпионаж

В 2012 году «Лаборатория Касперского» объявила об обнаружении вируса под названием Gauss, отнесенного к категории кибероружия, но при этом работающего по принципу банковского трояна, похищающего финансовую информацию с зараженных компьютеров, в том числе введенные пароли. Основной удар пришелся на крупнейшие ливанские банки - Bank of Beirut, Blom Bank, Byblos Bank и Credit Libanais, случаи заражения также были зафиксированы в Израиле и на палестинских территориях. По данным СМИ, целью атаки был сбор информации, касающейся связей банков Ливана с террористами.

Пламя против атома

Вирус: Flame

Год создания/обнаружения: 2012

Основная мишень: Ближний Восток

Страна происхождения атаки/группа хакеров: США, Израиль

Цель: шпионаж

В 2012 году «Лаборатория Касперского» выявила самый технически совершенный на тот момент, а также, по всей видимости, самый большой в истории (объемом 20 МБ) шпионский вирус под названием Flame, также известный как SKyWIper и Flamer. Для сравнения: размер до сих пор самого эффективного с точки зрения достигнутого результата кибервируса Stuxnet составлял всего 500 кБ. Согласно экспертным оценкам, Flame, так же, как и Stuxnet, был направлен против ядерной программы Ирана, где было обнаружено большинство зараженных компьютеров.

Октябрь шагает по планете

Вирус: Red October

Год создания/обнаружения: 2013

Основная мишень: госучреждения по всему миру

Страна происхождения атаки/группа хакеров: Россия

Цель: шпионаж

В 2013 году «Лаборатория Касперского» сообщила о вирусе под названием Red October, собирательном названии серии кибератак по всему миру, направленной против правительственных учреждений, исследовательских институтов, энергетических, аэрокосмических и оборонных компаний. Вирус преимущественно использовал уязвимости в продуктах Microsoft Office для сбора секретной информации. Судя по особенностям программного кода, вредоносные модули были созданы русскоязычными специалистами на базе китайских наработок.

Хвостатый вирус

Вирус: Uroboros

Год создания/обнаружения: 2014

Основная мишень: западные оборонные компании

Страна происхождения атаки/группа хакеров: Россия/Turla

Цель: промышленный шпионаж

В 2014 году германская антивирусная компания G Data опубликовала отчет о вредоносной программе под названием Uroboros (исходя из элемента кода Ur0bUr()sGotyOu#) - по имени мифического змея, кусающего самого себя за хвост. Вирус похищал файлы с зараженных компьютеров и перехватывал сетевой трафик. Целью атаки были в основном западные компании военно-промышленного комплекса. По данным G Data, создатели Uroboros, вероятно, связаны с российскими спецслужбами и стоят за атакой в 2008 году на Минобороны США с помощью червя Agent.BTZ.

Вирус по сети

Вирус: Regin

Год создания/обнаружения: 2014

Основная мишень: госучреждения стран Европы

Страна происхождения атаки/группа хакеров: США, Великобритания

Цель: шпионаж

В 2014 году «Лаборатория Касперского» и компания Symantec обнародовали информацию о кибершпионской платформе Regin, отличительной особенностью которой была возможность проникать в сети GSM. Больше всего зараженных компьютеров обнаружилось в России, Саудовской Аравии, Ирландии и Мексике, в одной из неназванных ближневосточных стран Regin сумел организовать P2P-сеть, включающую президентскую администрацию, исследовательский центр, университет и банк, также вирус нашли на USB-носителе в офисе канцлера Германии Ангелы Меркель.

Латвийская газета "Час" cо ссылкой на данные расследования, проведенного в ходе 10 месяцев экспертами в области компьютерных преступлений, сообщила, что атаке программы-шпиона, которая получила название GhostNet, подверглись министерства иностранных дел Ирана, Бангладеш, Латвии, Индонезии, Филиппин, Брунея, Барбадоса и Бутана. Кроме того, по информации издания, следы "электронных шпионов" были обнаружены в посольствах Германии, Португалии, Индии, Пакистана, Южной Кореи, Индонезии, Румынии, Кипра, Мальты, Таиланда и Тайваня. Как отмечало издание, создатели программы имели доступ к 1295 компьютерам государственных учреждений и частных лиц.

2008

В сети был обнаружен вирус Conficker. К апрелю 2009 года он уже более чем в 12 миллионов компьютеров.

Пострадали цифровые системы кораблей британских ВМС, а также Палата общин британского парламента. Вирус легко взламывает пароли, а потом использует зараженные машины для рассылки спама или как базы для хранения украденной информации.

2007

Хакеры предприняли атаки на интернет-сайты официальных учреждений Эстонии. 27 апреля хакеры взломали интернет-сайт правящей Реформистской партии. В этот же день был ограничен доступ на сайт правительства Эстонии. 28 апреля некоторое время был блокирован доступ на сайты президента Эстонии, парламента страны и эстонского МИД. Хакерские атаки на веб-сайты правительственных учреждений Эстонии начались после того, как власти страны решили начать работы по эксгумации и идентификации останков советских воинов, захороненных у монумента Воину-Освободителю.

Представители правительства Эстонии в их организации Россию и российские спецслужбы. По словам экспертов, хакерские атаки были глобальными и не исходили из одной страны.

2005

Произошла атака вируса на системы ведущих печатных изданий, а также радио — и ТВ-компаний США. В частности, временно была выведена из строя операционная система Windows-2000 в газете New York Times и на ТВ-каналах ABC и CNN. Хакер также взломал базы данных нескольких банков и произвел махинации со счетами, нарушив систему перечисления денежных средств. Были инфицированы сотни тысяч компьютеров по всему миру.

2004

Атаке новейшего компьютерного вируса Сассер, который распространяется, используя недостатки программного обеспечения Windows, подверглась Италия. Десятки тысяч персональных компьютеров у частных пользователей и в различных организациях "зависли" и отключились на долгие часы. Особенно большой ущерб был нанесен электронным системам Итальянских железных дорог и Государственной почты. На некоторое время вышли из строя даже компьютеры МВД Италии. За информацию о создателе вируса компания Microsoft назначила премию в размере 250 тысяч долларов.

Хакеры создали новую версию вируса WannaCry, которая останавливается при обнаружении управляющего домена и атакует компьютеры по управлением Windows. Вредоносная программа за двое суток заблокировала девайсы коммерческих и государственных организаций, на экранах которых появлялось требование заплатить от $300-600, иначе вся информация будет удалена. Вирус атаковал уже более 200 тысяч устройств в более чем 150 странах мира. «Цифровая Москва» решила вспомнить, какими громкими делами запомнились последние несколько лет.

2013 год: спам или не спам?

Четыре года назад пользователи европейской части континента в течение целой недели жаловались на низкую скорость интернета. Виной тому стала DDoS-атака, которая поразила даже системы крупных корпораций, у которых установлены Tier-1-операторы (то есть, операторы связи, связанные со всей Сетью через соединения, за которые никому не платят) и крупные точки обмена трафиком. Атака достигла скорости 300 Гб/с и до сих пор считается одной из крупных в мире.

Как впоследствии оказалось, причиной для таких агрессивных действий хакеров послужил конфликт между некоммерческой организацией Spamhaus, которая составляет списки распространителей спама, и голландским провайдером Cyberbunker, после того как тот оказался в упомянутых списках. В ответ Cyberbunker начал кибератаку против блокировщиков, которая не только вывела из строя Spamhaus, но сделала другие ресурсы уязвимыми для DDoS-атак. Так, нападкам подверглась компания CDN CloudFlare, предоставляющая защиту от DDoS. Нападение на нее началось 18 марта и на следующий день выросло до 90 Гб/с. Не сумев пробиться, атакующие снова переключились на провайдеров, увеличив мощность атаки до рекордных 300 Гб/с, чего не выдерживали сети.

По словам специалистов, в этом случае атака произошла методом DNS amplification: когда серверы хакеров рассылали DNS-серверам по всему интернету большое количество рекурсивных запросов с поддельными обратными адресами. Чтобы ответить на вопрос весом несколько десятков байт, системе требовалось несколько килобайт, причем отправляеться он будет по адресу жертвы, делая атаку более интенсивной. При использовании DNS amplification большой трафик связан с тем, что «зомбированными» оказываются не компьютеры пользователей, а серверы. Причем, несмотря на то, что об этой уязвимости известно довольно давно, многие серверы не решают проблему с ее закрытием.

Еще в мире:

Также в июне того же года ФБР и Microsoft совместно пресекли деятельность около тысячи бот‑сетей, которые входили в вирусную сеть. С помощью комплекса программного обеспечения Citadel ("Цитадель") киберпреступники заражали вирусами девайсы пользователей и получали доступ к персональной информации и сведениям о счетах в банке. К слову, на тот момент хакеры уже похитили около $500 000 000 - но это, правда, с учетом и 2012 года.

7 августа оказались взломаны неосновные Twitter-аккаунты кинформационного агентства РИА Новости: Международного мультимедийного пресс‑центра и RIA Novosti Deutsch. Взломщики разместили там ложную информацию о смерти президента СССР Михаила Горбачева . Оба фальшивых сообшения «провисели» не больше пяти минут, после чего были удалены. Но, к слову, это была не первая попытка кибернападения на агентство. В марте 2013 года хакеры провели крупную DDoS‑атаку, которая потом повторилась еще в июле.

2014: российские хакеры воруют данные

По данным Центра стратегических и международных исследований (CSIS), 2014 год запомнился «большими цифрами». Так, ущерб от краж личных данных в 2014 году составил $150 000 000 000. Совместно же США , Япония , Китай и Германия потеряли на $50 000 000 000 больше. По оценкам профессионалов, эта история повторяется из года в год.

Одна из запоминающихся кибератак того года была связана с обнаруженной уязвимостью в протоколе NTP (Network Time Protocol). Она была открыта в январе того года американской организацией US-CERT, задачей которой является обеспечение информационной безопасностью. Причем она распространилась по всему миру, от нее пострадали крупные компании, российские банки и госучреждения. По мощности она достигла 70-80 Гб/с и поднималась до 120 Гб/с. Всего жертвами нападения хакеров стали 15 организаций.

В том же году компания Hold Security заявила об утечке пользовательской информации: были украдены около 1,2 млрд уникальных связок «логин/пароль» от адресов электронной почты. Киберпреступники с помощью сети зараженных компьютеров собрали 4,5 млрд пар записей с 420 тысяч сайтов. К слову, некоторые источники утверждают, что сами хакеры были из России.

Еще в 2014 году от хакерских атак серьезно пострадали энергокомпании США и ЕС , системы которых оказались заражены вредоносной программой Energetic Bear, которая могла следить за потреблением электроэнергии в реальном времени и даже повреждать физические системы, такие, как ветряные турбины, газопроводы и электростанции. Всего жертвами кибератаки стали 1000 организаций в 84 странах мира.

Довольно часто нападки от киберпреступников связаны с похищением данных кредитных и дебетовых банковских карт. К примеру, в 2014 году оказались скомпрометированными оказались более 50 млн клиентов розничной сети Target: хакеры с помощью трояна.POSRAM (iSight или новая модификация BlackPOS) получили их данные во время проведения платежей.

2015: уязвимости в iOS и Android и политические распри

Где-то с 2015 года злоумышленники стали все больше обращать внимание на пользователей мобильных устройств, используя уязвимости и баги в операционных системах iOS и Android.

Так, в третьем квартале 2015 года риску были подвергнуты 94,1% гаджетов на Android. А все из-за уязвимости в Mediaserver ОС Android, в обязанности которого входит сканирование и обнаружение мультимедийных файлов. К слову, за тот год в ключевом компоненте операционной системы были найдены только за третий квартал пять «прорех».

Благодаря одной из них (CVE-2015-3824) кибермошенники смогли осуществить рассылку зараженных MMS-сообщений, при открытии которых на устройство устанавливался вредоносный код. Другая уязвимость (CVE-2015-3823) приводила к перегрузкам гаджетов и, кроме того разрешала хакерам дистанционно выполнять произвольный код.

Поклонников продукции Apple , разумеется, тоже никто не забыл. Даже несмотря на закрытость системы, дотошные хакеры нашли «лазейки» и уязвимости в iOS. И не просто нашли, но еще и заразили вредоносным кодом XcodeGhost приложения не только в сторонних магазинах, но и на официальной странцие App Store. Причем пострадали в основном китайские пользователи, и впоследствии, как оказалось, именно китайские разработчики использовали для создания приложений скачанный с форумов и зараженный вредоносным кодм инструмент разработки Xcode. Помимо этого, зараженными оказались инструмент для разработки трехмерных изображений и игр Unity, а также технология передачи файлов AirDrop.

Еще одна уязвимость под названием Quicksand оказалась способной обеспечивать утечку данных через систему управления мобильными устройствами (mobile device management, MDM). Через нее к злоумышленникам уходила не только частная информация, но и корпоративная.

В 2015 году помимо всего прочего происходило огромное количество кибератак, так или иначе связанных с политическими событиями. Например, 7 января группировка «КиберБеркут» вывела из строя сайты парламента ФРГ и ведомства канцлера Ангелы Меркель, а почти ровно через месяц другие киберпреступники получили доступ к базе данных компании Anthem, получив сведения о 80 млн клиентов и сотрудников фирмы. Здесь эксперты винят китайских хакеров. Всего через неделю, 10 февраля 2015 года, в ленте Twitter американского еженедельника Newsweek появились угрозы в адрес семьи действующего тогда президента США Барака Обамы . В этой атаке подозревается «Киберхалифат».

В ноябре анонимный хакер взломал сервер американского телекоммуникационного провайдера Securus Technologies и отправил журналистам более 70 млн регистрационных записей о телефонных звонках и еще144 тысячи аудиозаписей бесед американских заключенных, из которых 14 тысяч были с их адвокатами. Запись разговоров запрещена в стране, однако из-за обнародования выяснилось, что Securus нарушала законодательство.

Пока в мире кипели страсти, 7 декабряв России «обвалился»сайт "Почты России" . Он подвергся крупной DDoS-атаке, поэтому с 8:00 до 13:00 доступ к нему для пользователей был ограничен.

2016 год оказался наиболее насыщенным и богатым на события, особенно в России. Объем покушений на хищение средств со счетов российских банков составил 5 млрд рублей, причем два из них мошенникам получилось украсть.

Так, одним из первых в прошлом году пострадал почтовый сервис Mail.ru . Хакерам удалось похитить пароли от электронных почт 57 млн пользователей. Чуть меньше пострадали те, кто зарегистрировал почтовый ящик на Yahoo (40 млн), Hotmail (33 млн) и Gmail (24 млн). Общее количество учетных записей, данные которых попали в руки злоумышленников, составило 272 миллиона. Часть из них принадлежит сотрудникам крупных американских банков и организаций в области промышленности и розничной торговли.

К слову, некоторые случаи кибератак на банки (а их было несколько подряд) сопровождались рассылкой SMS и публикациями в соцсетях, которые сообщали сведения о якобы наступившем кризисе кредитно-финансовой системы России, банкротстве и отзыве лицензий у крупных банков. Позже стало известно, что командные центры для проведения кибератак находились на территории Нидерландов , а их владельцем является хостинговая компания BlazingFast.

Также в 2016 году стало известно о киберпреступнике под псевдонимом Peace, которому удалось получить доступ к именам пользователей соцсети «ВКонтакте», паролям, адресам электронной почты и номерам телефонов, которые еще раньше были украдены другими киберпреступниками во время кибератаки на сайт 2011-2013 годов. Хакер выставил данные на продажу на одной из онлайн-платформ. По его словам, у него были «пароли и явки» от 70 млн аккаунтов «ВКонтакте», которые он по какой-то причине продавать отказался. Подтвердил верность информации от злоумышленника портал LeakedSource, который проверил выставленные на продажу сведения и выяснил, что 92 из случайно выбранных 100 аккаунтов оказались активными.

К концу года, по словам секретаря Совета безопасности Николая Патрушева, количество внешних кибератак на российские интернет-ресурсы выросло более чем в три раза: до 52,5 миллиона против с 14,4 миллиона в 2015 году. С июня 2015 года по июль 2016 года ущерб российским банкам составил порядка 3,8 млрд рублей. Сейчас, согласно статистике, 30 процентов всех хакерских нападений приходится на банки, 26 процентов - на госорганы, а 17 процентов - на СМИ.

Решать проблему планируют с помощью государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА), разработкой которой занимается Федеральная служба безопасности . Планируется, что положение о ней утвердят во втором квартале 2017 года. Сейчас реализована большая часть сервисов системы и налаживается работа с абонентами-госорганами.

За последние пару лет, начиная от грабежей виртуальных банков и заканчивая полуоткрытыми атаками со стороны национальных государств, ИТ-безопасность оказалась под угрозой. В выпуске я расскажу вам, что такое кибератака и какие уроки можно извлечь из недавних веб-нападениях.

Определение кибератаки

Что такое кибератака? Это атака с одного или нескольких компьютеров на другой компьютер или сеть. Кибератаки можно разделить на два основных типа: атаки, в которых цель состоит в том, чтобы отключить целевой компьютер или отключить его в автономном режиме, или атаки, в которых цель состоит в том, чтобы получить доступ к данным целевого компьютера и, возможно, получить от них привилегии администратора.

Типы кибератак

Типы кибератакДля достижения этих целей злоумышленники используют целый ряд различных технических методов. Всегда распространяются новые методы, и некоторые из этих категорий пересекаются. Возможно эти термины вы уже слышали.

Вредоносное ПО

Вредоносное ПО — сокращение от вредоносного программного обеспечения. Под вредоносным программным обеспечением понимается любое программное обеспечение, независимо от того, как оно структурировано или работает, которое разработано для нанесения ущерба одному компьютеру, серверу или компьютерной сети.

Как заявляет Microsoft, черви, вирусы и трояны — это разновидности вредоносных программ, которые отличаются друг от друга тем, как они размножаются и распространяются. Эти атаки могут привести к неработоспособности компьютера или сети или предоставить root-доступ злоумышленнику, чтобы они могли удаленно управлять системой.

Фишинг

Фишинг — метод, с помощью которого киберпреступники создают электронные письма, чтобы обмануть цель и совершить какое-либо вредоносное действие.

Получатель может быть обманут, например, загружать вредоносные программы, которые замаскированы под важный документ, или их могут попросить кликнуть по ссылке, которая ведет их на фальшивый веб-сайт, где у них будут запрашивать конфиденциальную информацию, такую как имена пользователей и пароли в банках.

Многие фишинговые электронные письма являются относительно грубыми и отправляются по электронной почте тысячам потенциальных жертв. Однако есть и более профессиональные письма, открывая которые, даже не думаешь о подставе.

DDoS-атаки

Атаки типа «отказ в обслуживании» — это метод грубой силы, пытающийся помешать работе некоторых онлайн-служб. Например, злоумышленники могут отправлять так много трафика на веб-сайт или так много запросов к базе данных, что это нарушает способность этих систем функционировать, делая их недоступными для кого-либо. Суть DDoS атаки заключается в том, что кто-то использует армию компьютеров со всего мира, которые уже попали под влияние вредоносного ПО или вирусного документа.

Атаки «человек посередине»

Метод, с помощью которого злоумышленникам удается тайно проникнуть между пользователем и веб-службой, к которой они пытаются получить доступ. Например, злоумышленник может настроить сеть Wi-Fi с экраном входа, предназначенным для имитации сети отелей; как только пользователь входит в систему, злоумышленник может собирать любую информацию, которую отправляет пользователь, включая банковские пароли.

Cryptojacking

Специализированная атака, которая заставляет чужой компьютер выполнять работу по генерации криптовалюты для вас (процесс, называемый майнингом в криптолинге). Злоумышленники либо устанавливают вредоносное ПО на компьютер жертвы для выполнения необходимых вычислений, либо иногда запускают код на JavaScript, который выполняется в браузере жертвы.

SQL-инъекция

Средство, с помощью которого злоумышленник может использовать уязвимость, чтобы получить контроль над базой данных жертвы. Многие базы данных предназначены для выполнения команд, написанных на языке структурированных запросов (SQL), и многие веб-сайты, получающие информацию от пользователей, отправляют эти данные в базы данных SQL. Например, при атаке с использованием SQL-инъекции хакер записывает некоторые команды SQL в веб-форму, запрашивающую информацию об имени и адресе; если веб-сайт и база данных не запрограммированы правильно, база данных может попытаться выполнить эти команды.

Недавние кибератаки

Говорить о том, какие кибератаки были худшими, можно только с субъективной точки зрения. Те нападения, которые оказались у нас в списке упоминаются ввиду того, что они получили наибольшее внимание со стороны общественности.

Без лишних слов, вот самые крупные кибератаки в новейшей истории:

WannaCry

WannaCry была атакой вымогателей, которая быстро распространилась в мае 2017 года. Как и все вымогатели, она захватила зараженные компьютеры и зашифровала содержимое своих жестких дисков, а затем потребовала оплату в биткойнах, чтобы их расшифровать. Вредоносное ПО укоренилось в компьютерах, находящихся в ведении Национальной службы здравоохранения Великобритании.

Вредоносные программы не являются чем-то новым. Что делает WannaCry значительным и пугающим, так это средства, которые он использовал для распространения: он использовал уязвимость в Microsoft Windows с помощью кода, который был тайно разработан Агентством национальной безопасности США. Названный EternalBlue, эксплойт был украден и разглашен хакерской группой, называемой Shadow Brokers. Microsoft уже исправила уязвимость некоторое время назад, но многие системы не обновились. Microsoft была взбешена тем, что правительство США создало оружие, чтобы использовать уязвимость, а не делиться информацией о дыре с сообществом инфосекций.

NotPetya

Петя был еще одним вымогателем, когда он начал распространяться через фишинговый спам в 2016 году; его главная претензия на известность заключалась в том, что она зашифровывала основную загрузочную запись зараженных машин, что затрудняло пользователям получить доступ к их файлам.

Затем, внезапно, в июне 2017 года, начала распространяться гораздо более опасная версия вредоносного ПО. Это ПО отличается от оригинала, и стала назваться NotPetya. Первоначально фишинг распространялся через скомпрометированное украинское бухгалтерское программное обеспечение и распространялся через тот же эксплойт EternalBlue, который использовал WannaCry. NotPetya, как широко полагают, является кибератакой со стороны России против Украины. Россия категорически отрицает это. И возможно открывается эра войны на киберпространстве.

Ethereum

Хотя этот, возможно, и не был таким громким, как некоторые другие в этом списке. Он заслуживает особого внимания из-за огромного количества денег. Ether — это криптовалюта в биткойн-стиле, и 7,4 миллиона долларов в Ether было украдено с платформы приложений Ethereum за несколько минут в июле. Затем, спустя несколько недель, произошло ограбление на 32 миллиона долларов. Весь инцидент поднял вопросы о безопасности валют, основанных на блокчейне.

Екифакс

Крупное агентство кредитных рейтингов объявило в июле 2017 года, что «преступники воспользовались уязвимостью приложения веб-сайта США для получения доступа к определенным файлам», получив персональную информацию почти для 150 миллионов человек. Последующие последствия еще больше разозлили людей, особенно когда сайт Equifax, где люди могли видеть, была ли взломана их информация, казался в первую очередь предназначенным для продажи услуг Equifax.

Эд Шофер, генеральный директор SenecaGlobal, говорит, что нарушение Equifax особенно опасно, «потому что им уже рассказывали об исправлении — его нужно было внедрить в инструмент под названием Apache Struts, который они используют, — задолго до того, как нарушение даже произошло. И все же им не удалось сделать это в полной мере своевременно. Чтобы предотвратить такие нарушения, необходимо изменить культуру и ресурсы; это не было технической проблемой, поскольку техническое исправление было уже известно. У Equifax, безусловно, были ресурсы, но это явно не иметь правильную культуру, чтобы гарантировать, что правильные процессы были на месте и следовали «.

Yahoo

Этот массовый взлом почтовой системы Yahoo заслуживает похвалы, потому что он действительно произошел в далеком 2013 году — но серьезность его, когда затронуты все 3 миллиарда адресов электронной почты Yahoo , стала ясна только в октябре 2017 года. Украденная информация включала пароли и резервные адреса электронной почты. Данные были зашифрованы с использованием устаревших, простых в взломе методов, которые злоумышленники могут использовать для взлома других учетных записей. В дополнение к влиянию на владельцев аккаунтов, нарушение может привести к повторному рассмотрению сделки, по которой Verizon купила Yahoo, даже если эта сделка уже была закрыта.

GitHub

28 февраля 2018 года хостинг-сервис контроля версий GitHub подвергся массированной атаке типа «отказ в обслуживании», когда популярный сайт посещал 1,35 ТБ в секунду трафика. Несмотря на то, что GitHub периодически перебивался в автономном режиме и ему удавалось полностью отбить атаку менее чем через 20 минут, масштаб нападения вызывал беспокойство; в конце 2016 года он опередил огромную атаку на Dyn, которая достигла пика в 1,2 ТБ в секунду.

В то время как атака Dyn была продуктом ботнета Mirai, который требовал вредоносного ПО для заражения тысяч устройств IoT, атака GitHub использовала серверы, работающие под управлением системы кэширования памяти Memcached, которая может возвращать очень большие фрагменты данных в ответ на простые запросы.

Memcached предназначен для использования только на защищенных серверах, работающих во внутренних сетях, и, как правило, имеет мало средств защиты от злоумышленников от подделки и отправки огромных объемов данных не подозревающим жертвам. К сожалению, тысячи серверов Memcached находятся в открытом интернете, и их использование в DDoS-атаках значительно возросло. Сказать, что серверы «похищены», едва ли справедливо, так как они будут с удовольствием отправлять пакеты туда, где им говорят, не задавая вопросов.

Спустя всего несколько дней после атаки GitHub, еще одна атака DDoS на основе Memecached врезалась в неназванного поставщика услуг США с 1,7 ТБ данных в секунду.

Статистика кибератак

Если вы хотите понять, что происходит в темном мире киберпреступности, лучше погрузиться в цифры, которые, кажется, только растут. Число уникальных «кибер-инцидентов» во втором квартале 2018 года, по определению Positive Technologies, было на 47 процентов выше, чем за весь предыдущий год. И эти атаки становятся все более точными: 54 процента являются целевыми, а не частью массовых кампаний.

Вилли Саттон, как известно, сказал, что он ограбил банки, потому что там деньги. Так что, возможно, неудивительно, что «Позитив» сообщил о большом всплеске атак на криптовалютные платформы, учитывая все более прибыльный характер этой технологии. В целом, киберпреступность принесла преступникам около $ 1,5 трлн в 2018 году. Отдельные киберпреступники могут рассчитывать на получение примерно на 10–15 процентов больше, чем их офлайновые эквиваленты. Около 10 процентов всех отмытых преступных доходов поступает от доходов от киберпреступности.

Если вы беспокоитесь о безопасности своего телефона, вы должны быть обеспокоены — мобильные атаки растут. В третьем квартале 2018 года в «Лаборатории Касперского» количество вредоносных мобильных установочных пакетов выросло почти на треть по сравнению с предыдущими несколькими месяцами. Но есть простой способ избежать этих атак, так как Norton говорит, что 99,9 процента этих пакетов поступают из неофициальных «сторонних» магазинов приложений.

Предотвращение кибератак

Ищете советы о том, как не стать жертвой кибератак, подобных этим?

Даже если в настоящее время у вас нет ресурсов для привлечения стороннего эксперта для тестирования ваших компьютерных систем и выработки рекомендаций по обеспечению безопасности, вы можете предпринять простые и экономичные меры, чтобы снизить риск стать жертвой дорогостоящей кибератаки:

- Обучить сотрудников принципам кибербезопасности.

- Установите, используйте и регулярно обновляйте антивирусное и антишпионское программное обеспечение на каждом компьютере, который используется в вашей компании.

- Используйте брандмауэр для подключения к Интернету.

- Регулярно устанавливайте обновления ПО.

- Регулярно делайте резервные копии важных данных.

- Контролируйте физический доступ к вашим компьютерам и сетевым компонентам.

- Защитите свои сети Wi-Fi. Если у вас есть сеть Wi-Fi для вашего рабочего места, убедитесь, что она безопасна и скрыта.

- Требуются индивидуальные учетные записи для каждого сотрудника.

- Ограничьте доступ сотрудника к данным и информации и ограничьте полномочия на установку программного обеспечения.

- Регулярно меняйте пароли.