Атака, во время которой пользователи не могут получить доступ к тем или иным ресурсам, называют DDoS-атакой, или проблемой типа «Отказ в обслуживании». Основная особенность таких хакерских атак - это одновременные запросы с большого числа компьютеров по всему миру, а направлены они главным образом на сервера хорошо защищённых компаний или правительственных организаций, реже - на единичные некоммерческие ресурсы.

Компьютер, заразившийся становиться подобием «зомби», а хакеры, используя несколько сотен, а то и десятки тысяч таких «зомби», вызывают сбой в работе ресурсов (отказ в обслуживании).

Причин для проведения DDoS-атак может быть много. Попробуем обозначить самые популярные, а вместе с тем ответим на вопросы: «ДДоС-атака - что это, как защититься, каковы её последствия и какими средствами она проводится?»

Конкуренция

Сеть Интернет уже давно стала источником бизнес-идей, реализации крупных проектов и прочих способов заработать весьма немаленькие деньги, поэтому ДДоС-атака может быть проведена на заказ. Т. е. если организация при возникновении конкурента захочет его убрать, то она просто обратиться к хакеру (или к группе таковых) с простой задачей - парализовать работу неугодной фирмы посредством интернет-ресурсов (ДДоС-атака на сервер или сайт).

В зависимости от конкретных целей и задач, такая атака устанавливается на определённый срок и с применением соответствующей силы.

Мошенничество

Довольно часто ДДоС-атака на сайт организовывается по инициативе хакеров с целью блокировать систему и получить доступ к персональным или другим важным данным. После того как злоумышленники парализуют работу системы, они могут потребовать некоторую сумму денег для восстановления работоспособности атакованных ресурсов.

Многие интернет-предприниматели соглашаются на выдвинутые условия, оправдывая свои действия простоями в работе и получением колоссальных убытков - легче заплатить небольшую сумму мошеннику, чем терять значительную прибыль за каждый день простоя.

Развлечение

Очень многие пользователи просто ради любопытства или забавы интересуются: "ДДоС-атака - что это и как её сделать?" Поэтому нередки случаи, когда начинающие злоумышленники ради потехи и пробы сил организовывают такие атаки на случайные ресурсы.

Вместе с причинами, ДДоС-атаки имеют свои классификационные признаки.

- Полосы пропускания . Сегодня практически каждое компьютерное место оборудовано либо локальной сетью, либо просто подключено к интернету. Поэтому нередки случаи сетевого флуда - большого количества запросов с неправильно сформированной и бессмысленной системой к конкретным ресурсам или оборудованию с целью его последующего отказа или сбоя жёсткие диски, память и др.).

- Исчерпание системы . Такая ДДоС-атака на сервер Samp проводится для захвата физической памяти, процессорного времени и других системных ресурсов, из-за отсутствия которых атакуемому объекту просто нет возможности полноценно работать.

- Зацикливание . Бесконечная проверка данных и другие циклы, действующие «по кругу», заставляют объект тратить массу ресурсов, тем самым засоряя память до полного её исчерпания.

- Ложные атаки . Такая организация направлена на ложное срабатывание систем защиты, что в итоге приводит к блокировке некоторых ресурсов.

- HTTP протокол . Хакеры посылают малоёмкие HTTP-пакеты с особым шифрованием, ресурс, естественно, не видит, что на него организованна ДДоС-атака, программа для сервера, выполняя свою работу, отсылает в ответ пакеты гораздо большей ёмкости, тем самым засоряя полосу пропускания жертвы, что приводит опять таки к отказу работы сервисов.

- Смурф-атака . Это один из самых опасных видов. Хакер по широковещательному каналу отправляет жертве поддельный ICMP-пакет, где адрес жертвы подменяется адресом злоумышленника, и все узлы начинают присылать ответ на пинг-запрос. Данная ДДоС-атака - программа направленная на использование большой сети, т. е. запрос, обработанный посредством 100 компьютеров, будет усилен в 100 раз.

- UDP-флуд . Этот вид атаки чем-то схож с предыдущим, но вместо ICMP-пакетов злоумышленники используют UDP-пакеты. Суть этого метода в том, чтобы подменить IP-адрес жертвы на адрес хакера и полностью загрузить полосу пропускания, что также приведёт к сбою системы.

- SYN-флуд . Злоумышленники пытаются одновременно запустить большое количество TCP-соединений через SYN-канал с неверным или вовсе отсутствующим обратным адресом. После нескольких таких попыток большинство операционных систем ставят в очередь проблемное соединение и только после энного числа попыток его закрывают. Поток SYN-канала довольно большой, и вскоре, после множества таких попыток, ядро жертвы отказывается открывать любое новое соединение, блокируя работу всей сети.

- «Тяжёлые пакеты» . Данный вид даёт ответ на вопрос: «Что такое ДДоС-атака сервера?» Хакеры отсылают пакеты серверу пользователя, но насыщение полосы пропускания не происходит, действие направлено только на процессорное время. В результате такие пакеты приводят к сбою в системе, а она, в свою очередь, к своим ресурсам.

- Лог-файлы . Если система квотирования и ротации имеют бреши в защите, то злоумышленники могут отправлять большие по объёму пакеты, занимая тем самым всё свободное место на жёстких дисках сервера.

- Программный код . Хакеры с большим опытом могут полностью изучить структуру сервера жертвы и запустить специальные алгоритмы (ДДоС-атака - программа-эксплоит). Такие атаки главным образом направлены на хорошо защищённые коммерческие проекты предприятий и организации различных сфер и областей. Злоумышленники находят бреши в программном коде и запускают недопустимые инструкции или другие исключительные алгоритмы, которые приводят к аварийной остановке системы или службы.

ДДоС-атака: что это и как защититься

Методов защиты от DDoS-атак существует немало. И все их можно разделить на четыре части: пассивные, активные, реакционные и превентивные. О чем и поговорим далее подробнее.

Предупреждение

Здесь нужна профилактика непосредственно самих причин, которые могли бы спровоцировать DDoS-атаку. К этому типу можно отнести какие-то личные неприязни, правовые разногласия, конкуренцию и другие факторы провоцирующие «повышенное» внимание к вам, вашему бизнесу и т. д.

Если вовремя отреагировать на эти факторы и сделать соответствующие выводы, то можно избежать многих неприятных ситуаций. Этот метод можно отнести, скорее, к проблемы, чем к технической стороне вопроса.

Ответные меры

Если атаки на ваши ресурсы продолжаются, то необходимо найти источник ваших проблем - заказчика или исполнителя, - используя как правовые, так и технические рычаги воздействия. Некоторые фирмы оказывают услуги по поиску злоумышленников техническим способом. Исходя из квалификации специалистов, занимающихся этим вопросом, можно найти не только хакера, осуществляющего DDoS-атаку, но и непосредственно самого заказчика.

Программная защита

Некоторые производители аппаратного и программного обеспечения вместе со своими продуктами могут предложить довольно много эффективных решений, и ДДоС-атака на сайт будет пресечена накорню. В качестве технического защитника может выступать отдельный небольшой сервер, нацеленный на противодействие малым и средним DDoS-атакам.

Такое решение прекрасно подойдёт для малого и среднего бизнеса. Для более крупных компаний, предприятий и госучреждений существуют целые аппаратные комплексы для борьбы с DDoS-атаками, которые, наряду с высокой ценой, обладают отличными защитными характеристиками.

Фильтрация

Блокировка и тщательная фильтрация входящего трафика позволят не только снизить вероятность нападения. В некоторых случаях ДДоС-атака на сервер может быть полностью исключена.

Можно выделить два основных способа фильтрации трафика - межсетевые экраны и полная маршрутизация по спискам.

Фильтрование с помощью списков (ACL) позволяет отсеивать второстепенные протоколы, не нарушая при этом работу TCP и не понижая скорость доступа к защищаемому ресурсу. Однако если хакеры используют ботнеты или высокочастотные запросы, то данный способ будет малоэффективным.

Гораздо лучше защищают от DDoS-атак, но единственных их минус в том, что они предназначены только для частных и некоммерческих сетей.

Зеркало

Суть этого метода в том, чтобы перенаправить весь входящий трафик атакующего обратно. Сделать это можно, имея в наличии мощные сервера и грамотных специалистов, которые не только перенаправят трафик, но и смогут вывести из строя оборудование атакующего.

Метод не подойдёт, если имеются ошибки в системных службах, программных кодах и других сетевых приложениях.

Поиск уязвимостей

Этот тип защиты направлен на исправление эксплоитов, устранение ошибок в веб-приложениях и системах, а также других служб, отвечающих за сетевой трафик. Метод бесполезен против флуд-атак, которые направленны именно на данные уязвимости.

Современные ресурсы

100% защиты гарантировать этот метод не может. Но он позволяет более эффективно проводить другие мероприятия (или комплекс таковых) по предотвращению DDoS-атак.

Распределение систем и ресурсов

Дублирование ресурсов и распределение систем позволят пользователям работать с вашими данными, даже если в этот момент на ваш сервер проводится DDoS-атака. Для распределения можно использовать различное серверное или сетевое оборудование, а также рекомендуется разделять сервисы физически по разным дублирующим системам (дата-центры).

Такой метод защиты является самым эффективным на сегодняшний день, при условии, что было создано правильное архитектурное проектирование.

Уклонение

Главной особенностью этого метода является вывод и разделение атакуемого объекта (доменное имя или IP-адрес), т. е. все рабочие ресурсы, находящиеся на одной площадке необходимо разделить и расположить на сторонних сетевых адресах, или даже на территории другого государства. Это позволит пережить любую атаку и сохранить внутреннюю ИТ-структуру.

Сервисы по защите от DDoS-атак

Рассказав все о такой напасти, как ДДоС-атака (что это и как с ней бороться), мы можем дать напоследок один хороший совет. Очень многие крупные организации предлагают свои услуги для предотвращения и профилактики таких атак. В основном такие компании используют целый комплекс мер и различных механизмов, позволяющих защитить ваш бизнес от большинства DDoS-нападений. Работают там специалисты и знатоки своего дела, поэтому, если ваш ресурс вам дорог, то оптимальным (хотя и недешёвым) вариантом будет обращение в одну из таких компаний.

Как осуществляется ДДоС-атака своими руками

Осведомлён, значит вооружён - верный принцип. Но помните, что намеренная организация DDoS-атаки единолично или группой лиц - уголовно наказуемое преступление, поэтому данный материал предоставлен исключительно для ознакомления.

Американскими ИТ-деятелями по предотвращению угроз была разработана программа для проверки устойчивости к нагрузкам серверов и возможности проведения DDoS-атак злоумышленниками с последующей ликвидацией этого нападения.

Естественно, что «горячие» умы повернули это оружие против самих разработчиков и против того, с чем они боролись. Кодовое название продукта - LOIC. Эта программа находится в свободном доступе и, в принципе, не запрещена законом.

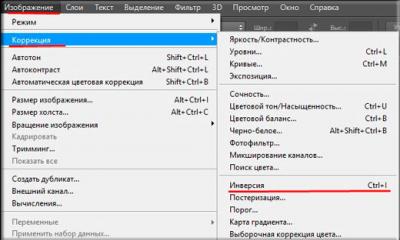

Интерфейс и функционал программы довольно прост, ею может воспользоваться любой, кого интересует ДДоС-атака.

Как сделать всё самому? В строчках интерфейса достаточно ввести IP-жертвы, затем установить потоки TCP и UDP и количество запросов. Вуаля - после нажатия заветной кнопки атака началась!

Какие-либо серьёзные ресурсы, естественно, не пострадают от этого софта, но мелкие могут испытывать некоторые проблемы.

DoS и DDoS-атака — это агрессивное внешнее воздействие на вычислительные ресурсы сервера или рабочей станции, проводимое с целью доведения последних до отказа. Под отказом мы понимаем не физический выход машины из строя, а недоступность ее ресурсов для добросовестных пользователей — отказ системы в их обслуживании (D enial o f S ervice, из чего и складывается аббревиатура DoS).

Если такая атака проводится с одиночного компьютера, она классифицируется как DoS (ДоС), если с нескольких — DDoS (ДиДоС или ДДоС), что означает «D istributed D enial o f S ervice» — распределенное доведение до отказа в обслуживании. Далее поговорим, для чего злоумышленники проводят подобные воздействия, какими они бывают, какой вред причиняют атакуемым и как последним защищать свои ресурсы.

Кто может пострадать от DoS и DDoS атак

Атакам подвергаются корпоративные сервера предприятий и веб-сайты, значительно реже — личные компьютеры физических лиц. Цель подобных акций, как правило, одна — нанести атакуемому экономический вред и остаться при этом в тени. В отдельных случаях DoS и DDoS атаки являются одним из этапов взлома сервера и направлены на кражу или уничтожение информации. По сути, жертвой злоумышленников может стать предприятие или сайт, принадлежащие кому угодно.

Схема, иллюстрирующая суть DDoS-атаки:

DoS и DDoS-атаки чаще всего проводят с подачи нечестных конкурентов. Так, «завалив» веб-сайт интернет-магазина, который предлагает аналогичный товар, можно на время стать «монополистом» и забрать его клиентов себе. «Положив» корпоративный сервер, можно разладить работу конкурирующей компании и тем самым снизить ее позиции на рынке.

Масштабные атаки, способные нанести существенный урон, выполняются, как правило, профессиональными киберпреступниками за немалые деньги. Но не всегда. Атаковать ваши ресурсы могут и доморощенные хакеры-любители — из интереса, и мстители из числа уволенных сотрудников, и просто те, кто не разделяет ваши взгляды на жизнь.

Иногда воздействие проводится с целью вымогательства, злоумышленник при этом открыто требует от владельца ресурса деньги за прекращение атаки.

На сервера государственных компаний и известных организаций нередко нападают анонимные группы высококвалифицированных хакеров с целью воздействия на должностных лиц или вызова общественного резонанса.

Как проводятся атаки

Принцип действия DoS и DDoS-атак заключается в отправке на сервер большого потока информации, который по максимуму (насколько позволяют возможности хакера) загружает вычислительные ресурсы процессора, оперативной памяти, забивает каналы связи или заполняет дисковое пространство. Атакованная машина не справляется с обработкой поступающих данных и перестает откликаться на запросы пользователей.

Так выглядит нормальная работа сервера, визуализированная в программе Logstalgia :

Эффективность одиночных DOS-атак не слишком высока. Кроме того, нападение с личного компьютера подвергает злоумышленника риску быть опознанным и пойманным. Гораздо больший профит дают распределенные атаки (DDoS), проводимые с так называемых зомби-сетей или ботнетов.

Так отображает деятельность ботнета сайт Norse-corp.com:

Зомби-сеть (ботнет) — это группа компьютеров, не имеющих физической связи между собой. Их объединяет то, что все они находятся под контролем злоумышленника. Контроль осуществляется посредством троянской программы, которая до поры до времени может никак себя не проявлять. При проведении атаки хакер дает зараженным компьютерам команду посылать запросы на сайт или сервер жертвы. И тот, не выдержав натиска, перестает отвечать.

Так Logstalgia показывает DDoS-атаку:

Войти в состав ботнета может абсолютно любой компьютер. И даже смартфон. Достаточно подхватить троянца и вовремя его не обнаружить. Кстати, самый крупный ботнет насчитывал почти 2 млн машин по всему миру, а их владельцы понятия не имели, чем им приходится заниматься.

Способы нападения и защиты

Перед началом атаки хакер выясняет, как провести ее с максимальным эффектом. Если атакуемый узел имеет несколько уязвимостей, воздействие может быть проведено по разным направлениям, что значительно усложнит противодействие. Поэтому каждому администратору сервера важно изучить все его «узкие места» и по возможности их укрепить.

Флуд

Флуд, говоря простым языком, это информация, не несущая смысловой нагрузки. В контексте DoS/DDoS-атак флуд представляет собой лавину пустых, бессмысленных запросов того или иного уровня, которые принимающий узел вынужден обрабатывать.

Основная цель использования флуда — полностью забить каналы связи, насытить полосу пропускания до максимума.

Виды флуда:

- MAC-флуд — воздействие на сетевые коммуникаторы (блокировка портов потоками данных).

- ICMP-флуд — заваливание жертвы служебными эхо-запросами с помощью зомби-сети или рассылка запросов «от имени» атакуемого узла, чтобы все члены ботнета одновременно отправили ему эхо-ответ (атака Smurf). Частный случай ICMP-флуда — ping-флуд (отправка на сервер запросов ping).

- SYN-флуд — отправка жертве многочисленных SYN-запросов, переполняя очередь TCP-подключений путем создавая большого количества полуоткрытых (ожидающих подтверждения клиента) соединений.

- UDP-флуд — работает по схеме Smurf-атак, где вместо ICMP-пакетов пересылаются датаграммы UDP.

- HTTP-флуд — заваливание сервера многочисленными HTTP-сообщениями. Более изощренный вариант — HTTPS-флуд, где пересылаемые данные предварительно шифруются, и прежде чем атакуемый узел их обработает, ему предстоит их расшифровать.

Как защититься от флуда

Как защититься от флуда

- Настроить на сетевых коммутаторах проверку на валидность и фильтрацию MAC-адресов.

- Ограничить или запретить обработку эхо-запросов ICMP.

- Блокировать пакеты, приходящие с определенного адреса или домена, который дает повод подозревать его в неблагонадежности.

- Установить лимит на количество полуоткрытых соединений с одним адресом, сократить время их удержания, удлинить очередь TCP-подключений.

- Отключить сервисы UDP от приема трафика извне или ограничить количество UDP-соединений.

- Использовать CAPTCHA, задержки и другие приемы защиты от ботов.

- Увеличить максимальное количество HTTP-подключений, настроить кэширование запросов с помощью nginx.

- Расширить пропускную способность сетевого канала.

- По возможности выделить отдельный сервер для обработки криптографии (если используется).

- Создать резервный канал для административного доступа к серверу в аварийных ситуациях.

Перегрузка аппаратных ресурсов

Существуют разновидности флуда, которые воздействуют не на канал связи, а на аппаратные ресурсы атакуемого компьютера, загружая их по полной и вызывая зависание или аварийное завершение работы. Например:

- Создание скрипта, который разместит на форуме или сайте, где у пользователей есть возможность оставлять комментарии, огромное количество бессмысленной текстовой информации, пока не заполнится всё дисковое пространство.

- То же самое, только заполнять накопитель будут логи сервера.

- Загрузка сайта, где выполняется какое-либо преобразование введенных данных, непрерывной обработкой этих данных (отправка так называемых «тяжелых» пакетов).

- Загрузка процессора или памяти выполнением кода через интерфейс CGI (поддержка CGI позволяет запускать на сервере какую-либо внешнюю программу).

- Вызов срабатывания системы безопасности, что делает сервер недоступным извне и т. д.

Как защититься от перегрузки аппаратных ресурсов

Как защититься от перегрузки аппаратных ресурсов

- Увеличить производительность оборудования и объем дискового пространства. При работе сервера в штатном режиме свободными должны оставаться не менее 25-30% ресурсов.

- Задействовать системы анализа и фильтрации трафика до передачи его на сервер.

- Лимитировать использование аппаратных ресурсов компонентами системы (установить квоты).

- Хранить лог-файлы сервера на отдельном накопителе.

- Рассредоточить ресурсы по нескольким независимым друг от друга серверам. Так, чтобы при отказе одной части другие сохраняли работоспособность.

Уязвимости в операционных системах, программном обеспечении, прошивках устройств

Вариантов проведения такого рода атак неизмеримо больше, чем с использованием флуда. Их реализация зависит от квалификации и опыта злоумышленника, его умения находить ошибки в программном коде и использовать их во благо себе и во вред владельцу ресурса.

После того как хакер обнаружит уязвимость (ошибку в программном обеспечении, используя которую можно нарушить работу системы), ему останется лишь создать и запустить эксплойт — программу, которая эксплуатирует эту уязвимость.

Эксплуатация уязвимостей не всегда имеет цель вызвать только отказ в обслуживании. Если хакеру повезет, он сможет получить контроль над ресурсом и распорядиться этим «подарком судьбы» по своему усмотрению. Например, использовать для распространения вредоносных программ, украсть и уничтожить информацию и т. д.

Методы противодействия эксплуатации уязвимостей в софте

- Своевременно устанавливать обновления, закрывающие уязвимости операционных систем и приложений.

- Изолировать от стороннего доступа все службы, предназначенные для решения административных задач.

- Использовать средства постоянного мониторинга работы ОС сервера и программ (поведенческий анализ и т. п.).

- Отказаться от потенциально уязвимых программ (бесплатных, самописных, редко обновляемых) в пользу проверенных и хорошо защищенных.

- Использовать готовые средства защиты систем от DoS и DDoS-атак, которые существуют как в виде аппаратных, так и программных комплексов.

Как определить, что ресурс подвергся нападению хакера

Если злоумышленнику удалось достичь цели, не заметить атаку невозможно, но в отдельных случаях администратор не может точно определить, когда она началась. То есть от начала нападения до заметных симптомов иногда проходит несколько часов. Однако во время скрытого воздействия (пока сервер не «лег») тоже присутствуют определенные признаки. Например:

- Неестественное поведение серверных приложений или операционной системы (зависание, завершение работы с ошибками и т. д.).

- Нагрузка на процессор, оперативную память и накопитель по сравнению с исходным уровнем резко возрастает.

- Объем трафика на один или несколько портов увеличивается в разы.

- Наблюдаются многократные обращения клиентов к одним и тем же ресурсам (открытие одной страницы сайта, скачивание одного и того же файла).

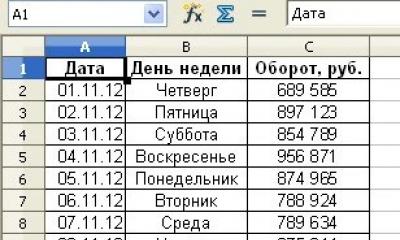

- Анализ логов сервера, брандмауэра и сетевых устройств показывает большое количество однообразных запросов с различных адресов, часто направленных на конкретный порт или сервис. Особенно если сайт ориентирован на узкую аудиторию (например, русскоязычную), а запросы идут со всего мира. Качественный анализ трафика при этом показывает, что обращения не имеют практического смысла для клиентов.

Всё перечисленное не является стопроцентным признаком атаки, но это всегда повод обратить на проблему внимание и принять надлежащие меры защиты.

ФСБ расследует уголовное дело по факту массовой хакерской атаки с использованием «Интернета вещей» (IoT) на объекты финансового сектора осенью 2016 года, объектами которой стали Сбербанк, «Росбанк», «Альфа-Банк», «Банк Москвы», Московская биржа и другие.

Как пишет «Коммерсантъ», об этом рассказал, выступая в Госдуме на представлении пакета правительственных законопроектов о безопасности критической информационной инфраструктуры (КИИ) РФ замдиректора ФСБ Дмитрий Шальков.

В 2016 году было зафиксировано порядка 70 миллионов DDoS-атак на российские официальные информационные ресурсы, что в три раза больше, чем годом ранее. Однако ноябрьские хакерские атаки отличаются от большинства из них, отметил Шальков.

По его словам, в период с 8 по 14 ноября были совершены DDoS-атаки средней мощности на восемь организаций. В них участвовали так называемые бот-сети (взломанные и взятые под контроль хакерами компьютеры с доступом в интернет), использовавшие подключенные к сети IoT-устройства, а в частности веб-камеры. Замдиректора ФСБ отметил схожесть скоординированной атаки на российские структуры с шестичасовой октябрьской атакой в США, направленной против сервисов интернет-провайдера Dyn, в результате которой целый ряд крупных американских ресурсов (Twitter, CNN, Spotify, The New York Times и Reddit) в течение длительного времени были недоступны.

При этом атаки не сопровождались хищением денежных средств, и атакованные банки не зафиксировали нарушения работы сервисов. После ноябрьских атак подобные инциденты не повторялись, сообщили в ЦБ РФ.

«Коммерсантъ» отмечает, что DDoS-атаки сами по себе не ориентированы на хищение финансов, их используют, как правило, для блокировки сайтов и банковских онлайн-сервисов. Замглавы департамента аудита защищенности Digital Security Глеб Чербов пояснил, что «устройства и серверы, контролируемые злоумышленниками, объединяются в бот-сети, готовые генерировать сетевой трафик, приобретающий фатальные для атакуемой системы масштабы». Однако, массированные DDoS-атаки могут принести банкам серьезные убытки. Например, недоступность сервисов способна вызвать панику среди вкладчиков, которые начнут массово изымать вклады. Кроме того, массированные DDoS-атаки часто используются для маскировки других действий. В частности, пока эксперты по безопасности устраняют уязвимость, злоумышленники могут проникнуть в банковскую инфраструктуру.

По данным издания, возбуждение ФСБ уголовного дела по факту хакерских атак в ноябре 2016 года означает, что подозреваемые уже следствием определены. Подобными делами следствие занимается минимум полгода, но в реальности срок растягивается на два-три года, отмечает источник издания.

Нестабильная экономическая ситуация последних двух лет привела к существенному повышению уровня конкурентной борьбы на рынке, вследствие чего увеличилась популярность DDoS-атак – эффективного метода нанесения экономического ущерба.

В 2016 г. количество коммерческих заказов на организацию DDoS-атак выросло в несколько раз. Массированные DDoS-атаки перешли из области точечных политических воздействий, как было, например, в 2014 г., в массовый бизнес-сегмент. Главная задача злоумышленников – как можно быстрее и с минимальными затратами сделать ресурс недоступным, чтобы получить за это деньги от конкурентов, обеспечить себе условия для вымогательства и пр. DDoS-атаки используются все активнее, что стимулирует поиск все более масштабных средств защиты бизнеса.

При этом число атак продолжает расти, даже несмотря на заметные успехи в борьбе с DDoS. Согласно данным Qrator Labs, в 2015 г. количество DDoS-атак увеличилось на 100%. И неудивительно, ведь их стоимость снизилась примерно до 5 долл. в час, а инструменты их реализации вышли на массовый черный рынок. Укажем несколько основных тенденций распределенных атак, нацеленных на отказ в обслуживании, которые прогнозируются на ближайшие несколько лет.

Атаки UDP Amplification

К атакам, направленным на исчерпание канальной емкости, относятся UDP Amplification. Такие инциденты были наиболее распространенными в 2014 г. и стали ярким трендом 2015 г. Однако их число уже достигло своего пика и постепенно идет на спад – ресурс для проведения подобных атак не только является конечным, но и резко уменьшается.

Под амплификатором подразумевается публичный UDP-сервис, работающий без аутентификации, который на небольшой по объему запрос может посылать в разы больший ответ. Атакующий, отправляя такие запросы, заменяет свой IP-адрес на IP-адрес жертвы. В результате обратный трафик, намного превышающий пропускную способность канала атакующего, перенаправляется на веб-ресурс жертвы. Для невольного участия в атаках используются DNS-, NTP-, SSDP- и другие серверы.

Атаки на веб-приложения на уровне L7

В связи с сокращением числа амплификаторов на передовую вновь выходит организация атак на веб-приложения на уровне L7 с использованием классических ботнетов. Как известно, ботнет способен выполнять сетевые атаки по удаленным командам, причем владельцы зараженных компьютеров могут об этом и не подозревать. В результате перегрузки сервиса «мусорными» запросами обращения легитимных пользователей вообще остаются без ответа или на ответы требуется неоправданно большое количество времени.

Сегодня ботнеты становятся более интеллектуальными. При организации соответствующих атак поддерживается технология Full-browser stack, то есть полная эмуляция пользовательского компьютера, браузера, отработка java script. Подобные техники позволяют прекрасно замаскировать атаки L7. Вручную отличить бот от пользователя практически невозможно. Для этого нужны системы, применяющие технологию machine learning, благодаря которой уровень противодействие атакам повышается, механизмы совершенствуются, а точность отработки растет.

Проблемы BGP

В 2016 г. появилась новая тенденция – атаки на инфраструктуру сети, в том числе основанные на использовании уязвимостей протокола BGP. Проблемы протокола маршрутизации BGP, на котором базируется весь Интернет, известны уже несколько лет, но в последние годы они все чаще приводят к серьезным негативным последствиям.

Сетевые аномалии, связанные с маршрутизацией на междоменном сетевом уровне, способны повлиять на большое число хостов, сетей и даже на глобальную связность и доступность Интернета. Наиболее типичным видом проблем является Route Leaks – «утечка» маршрута, которая возникает в результате его анонсирования в неправильном направлении. Пока уязвимости BGP редко используются умышленно: стоимость организации такой атаки довольно высока, и инциденты в основном возникают из-за банальных ошибок в сетевых настройках.

Однако в последние годы значительно возросли масштабы организованных преступных группировок в Интернете, поэтому, по прогнозу Qrator Labs, атаки, связанные с проблемами BGP, станут популярны уже в обозримом будущем. Ярким примером является «угон» IP-адресов (hijacking) известной кибергруппой Hacking Team, осуществленный по государственному заказу: итальянской полиции необходимо было взять под контроль несколько компьютеров, в отношении владельцев которых предпринимались следственные действия.

Инциденты TCP

У сетевого стека системы TCP/IP имеется ряд проблем, которые уже в текущем году проявятся особенно остро. Для того чтобы поддерживать активный рост скоростей, инфраструктуру Интернета необходимо постоянно обновлять. Скорости физического подключения к Интернет растут каждые несколько лет. В начале 2000-х гг. стандартом стал 1 Гбит/с, сегодня самый популярный физический интерфейс – 10Гбит/с. Однако уже началось массовое внедрение нового стандарта физического стыка, 100 Гбит/с, что порождает проблемы с устаревшим протоколом TCP/IP, не рассчитанным на столь высокие скорости.

Например, становится возможным за считанные минуты подобрать TCP Sequence number – уникальный численный идентификатор, который позволяет (вернее, позволял) партнерам по TCP/IP-соединению проводить взаимную аутентификацию в момент установки соединения и обмениваться данными, сохраняя их порядок и целостность. На скоростях 100 Гбит/с строчка в лог-файлах TCP-сервера об открытом соединении и/или пересланных по нему данных уже не гарантирует того, что зафиксированный IP-адрес реально устанавливал соединение и передавал эти данные. Соответственно, открывается возможность для организации атак нового класса, и может существенно снизиться эффективность работы firewalls.

Уязвимости TCP/IP привлекают к себе внимание многих исследователей. Они полагают, что уже в 2016 г. мы услышим о «громких» атаках, связанных с эксплуатацией этих «дыр».

Недалекое будущее

Сегодня развитие технологий и угроз происходит не по «классической» спирали, поскольку система не является замкнутой – на нее влияет множество внешних факторов. В результате получается спираль с расширяющейся амплитудой – она поднимается вверх, сложность атак растет, и охват технологий существенно расширяется. Отметим несколько факторов, оказывающих серьезное влияние на развитие системы.

Основной из них, безусловно, – миграция на новый транспортный протокол IPv6. В конце 2015 г. протокол IPv4 был признан устаревшим, и на первый план выходит IPv6, что приносит с собой новые вызовы: теперь каждое устройство имеет IP-адрес, и все они могут напрямую соединяться между собой. Да, появляются и новые рекомендации о том, как должны работать конечные устройства, но как со всем этим будет справляться индустрия, особенно операторы связи, сегмент mass product и китайские вендоры, – вопрос открытый. IPv6 радикально меняет правила игры.

Еще один вызов – существенный рост мобильных сетей, их скоростей и «выносливости». Если раньше мобильный ботнет создавал проблемы, прежде всего, самому оператору связи, то сейчас, когда связь 4G становится быстрее проводного Интернета, мобильные сети с огромным количеством устройств, в том числе китайского производства, превращаются в отличную платформу для проведения DDoS- и хакерских атак. И проблемы возникают не только у оператора связи, но и у остальных участников рынка.

Серьезную угрозу представляет собой зарождающийся мир «Интернета вещей». Появляются новые векторы атак, поскольку огромное количество устройств и использование беспроводной технологии связи открывают для хакеров поистине безграничные перспективы. Все устройства, подключенные к Интернету, потенциально могут стать частью инфраструктуры злоумышленников и быть задействованными в DDoS-атаках.

К сожалению, производители всевозможных подключаемых к Сети бытовых приборов (чайников, телевизоров, автомобилей, мультиварок, весов, «умных» розеток и т.п.) далеко не всегда обеспечивают должный уровень их защиты. Зачастую в таких устройствах используются старые версии популярных операционных систем, и вендоры не заботятся об их регулярном обновлении – замене на версии, в которых устранены уязвимости. И если устройство популярно и широко применяется, то хакеры не упустят возможности поэксплуатировать его уязвимости.

Предвестники проблемы IoT появились уже в 2015 г. По предварительным данным, последняя атака на Blizzard Entertainment была осуществлена с помощью устройств класса IoT. Был зафиксирован вредоносный код, функционирующий на современных чайниках и лампочках. Задачу хакеров упрощают и чипсеты. Не так давно был выпущен недорогой чипсет, предназначенный для различного оборудования, которое может «общаться» с Интернетом. Таким образом, злоумышленникам не нужно взламывать 100 тыс. кастомизированных прошивок – достаточно «сломать» один чипсет и получить доступ ко всем устройствам, которые на нем базируются.

Прогнозируется, что очень скоро все смартфоны, основанные на старых версиях Android, будут состоять минимум в одном ботнете. За ними последуют все «умные» розетки, холодильники и прочая бытовая техника. Уже через пару лет нас ждут ботнеты из чайников, радионянь и мультиварок. «Интернет вещей» принесет нам не только удобство и дополнительные возможности, но и массу проблем. Когда вещей в IoT будет множество и каждая булавка сможет посылать по 10 байт, возникнут новые вызовы безопасности, которые придется решать. И к этому следует готовиться уже сегодня.

Компания Qrator Labs, специализирующаяся на противодействии DDoS-атакам и обеспечении доступности интернет-ресурсов, зафиксировала факт высокоскоростных DDoS-атак на крупнейшие веб-ресурсы с использованием техники амплификации на основе memcache (программное обеспечение, реализующее сервис кэширования данных в оперативной памяти на основе хеш-таблицы).

С 23 по 27 февраля 2018 года по всей Европе прокатилась волна memcache амплифицированных DDoS-атак. Техника такой атаки заключается в прослушивании злоумышленниками UDP-трафика при условии установки параметров memcache по умолчанию, то есть фактически используется UDP-флуд – отправка множества поддельных UDP-пакетов в единицу времени от широкого диапазона IP-адресов.

Проблемы с безопасностью memcache известны как минимум с 2014 года, однако в 2018 году эта уязвимость проявилась особенно ярко: в ночь с 25 на 26 февраля специалисты Qrator Labs наблюдали ряд memcache амплифицированных DDoS-атак по всему интернету, включая атаки на крупнейшие в России сетевые ресурсы.

В 2017 году группа исследователей из китайской OKee Team рассказала о возможности организации подобных атак, указав на их потенциально разрушительную мощность.

За прошедшие несколько дней множество источников подтвердили факт атаки амплифицированными ответами от memcache ресурсов, с вкраплениями ответов от DNS и NTP. Источниками этих spoofed-атак стал крупный провайдер OVH и большое количество меньших интернет-провайдеров и хостеров.

Один из клиентов компании Qrator Labs – платежная система QIWI подтверждает факт успешно нейтрализованной атаки полосой 480 Гбит/сек UDP трафика по своим ресурсам от скомпрометированных memcache амплификаторов.

«Современные техники осуществления DDoS-атак не стоят на месте. Все чаще мы фиксируем появление новых «брешей» в инфраструктуре интернета, которыми с успехом пользуются злоумышленники для реализации нападений. Атаки с использованием memcache, скорость которых достигала нескольких сотен Гб/с, стали тому подтверждением, - комментирует генеральный директор и основатель Qrator Labs Александр Лямин. - Уязвимых memcache ресурсов в интернете огромное количество, и мы настоятельно рекомендуем техническим специалистам производить корректную настройку memcache, не забывая об установках по умолчанию. Это поможет избежать прослушивания всего UDP-трафика, отправляемого на сервер, и снизить вероятность проведения DDoS-атак».

О компании Qrator Labs

Qrator Labs – номер один в области противодействия DDoS в России (согласно отчету IDC Russia Anti-DDoS Services Market 2016–2020 Forecast and 2015 Analysis). Компания основана в 2009 году и предоставляет услуги противодействия DDoS-атакам в комплексе с решениями WAF (Web Application Firewall), организованными по технологии партнёрской компании Wallarm. Для эффективного противодействия DDoS-атакам Qrator Labs использует данные собственного сервиса глобального мониторинга интернета Qrator.Radar. Сеть фильтрации Qrator построена на узлах, расположенных в США, России, ЕС и Азии, что наряду с собственными алгоритмами фильтрации является конкурентным преимуществом компании.