Недавно пришлось пилить сервер Microsoft Exchange, а затем прописывать правила на фаерволле для его портов. Так вот перед этим долго пришлось выяснять — какие порты использует Microsoft Exchange для работы. Что-то удалось узнать на форумах, а что-то пришлось проверять и выяснять самому, так что если какой-то используемый порт эксчендж я упустил — пишите в комментариях.

SMTP TCP: 25

The SMTP service uses TCP port 25.

DNS TCP/UDP: 53

DNS listens on port 53. Domain controllers use this port.

HTTP TCP: 80

HTTP Server Port.

POP3 TCP: 110

Post Office Protocol version 3 (POP3).

NNTP TCP: 119

Network News Transfer Protocol (NNTP).

MSRPC TCP/UDP: 135

Microsoft RPC and Locator service — LOC-SRV

IMAP4 TCP: 143

Internet Message Access Protocol (IMAP).

LDAP TCP/UDP: 379

The Site Replication Service (SRS).

LDAP TCP/UPD: 389

Lightweight directory access protocol (LDAP) used by Microsoft Active Directory® directory service, Active Directory Connector, and the Microsoft Exchange Server 5.5 directory.

LDAP TCP/UDP: 390

This is the recommended alternate port to configure the Exchange Server 5.5 LDAP protocol when Exchange Server 5.5 is running on an Active Directory domain controller.

HTTP/SSL TCP: 443

HTTP over SSL.

SMTP/SSL:465

SMTP over SSL. TCP port 465 is reserved by common industry practice for secure SMTP communication using the SSL protocol.

NNTP/SSL TCP: 563

NNTP over SSL.

LDAP/SSL TCP/UDP: 636

LDAP over Secure Sockets Layer (SSL).

LSA TCP: 691

The Microsoft Exchange Routing Engine service (RESvc) listens for routing link state information on this port.

IMAP4/SSL TCP: 993

IMAP4 over SSL.

POP3/SSL TCP: 995

POP3 over SSL.

LDAP TCP: 3268

Global catalog. The Windows 2000 and Windows Server 2003 Active Directory global catalog (a domain controller «role») listens on TCP port 3268.

LDAP/SSLPort TCP: 3269

Global catalog over SSL. Applications that connect to TCP port 3269 of a global catalog server can transmit and receive SSL encrypted data.

Брандмауэры (файрволлы) для почтовых серверов (Exchange Server), порты почтовых серверов, front-end и back-end почтовые серверы, виртуальные серверы SMTP, POP3, IMAP4

Как и любой компьютер, подключенный к Интернету, компьютер, на котором стоит почтовый сервер, необходимо защищать при помощи брандмауэра. При этом варианты установки почтового сервера с точки зрения конфигурации сети могут быть очень разными:

· самый простой вариант - установить почтовый сервер на компьютер, который одновременно является прокси-сервером/брандмауэром, а затем на том интерфейсе, который обращен к Интернету, открыть необходимые порты. Обычно такая схема применяется в небольших организациях;

· еще один вариант - установить почтовый сервер в локальной сети и настроить его работу через прокси-сервер. Для этого можно привязать к почтовому серверу public ip и пропускать его через прокси или воспользоваться средствами типа port mapping на прокси-сервере. На многих прокси-серверах есть специальные мастеры или заранее заготовленные правила для организации такого решения (например, в ISA Server). Такой вариант используется в большинстве организаций.

· еще одна принципиальная возможность - создать DMZ и поместить в нее front -end Exchange Server (такая возможность появилась, начиная с версии 2000) или SMTP Relay на основе другого Exchange Server или, например, sendmail на *nix. Обычно применяется в сетях крупных организаций.

В любом случае для почтового сервера необходимо обеспечить взаимодействие, как минимум, на порту TCP 25 (SMTP ) и UDP 53 (DNS ). Другие порты, которые могут потребоваться Exchange Server в зависимости от конфигурации вашей сети (все - TCP):

· 80 HTTP - для доступа на Web -интерфейс (OWA )

· 88 Kerberos authentication protocol - если используется аутентификация Kerberos (редко);

· 102 MTA .X .400 connector over TCP /IP (если используется коннектор X .400 для связи между группами маршрутизации);

· 110 Post Office Protocol 3 (POP 3) - для доступа клиентов;

· 119 Network News Transfer Protocol (NNTP ) - если используются группы новостей;

· 135 Client /server communication RPC Exchange administration - стандартный порт RPC для удаленного администрирования Exchange стандартными средствами System Manager;

· 143 Internet Message Access Protocol (IMAP) - для доступа клиентов;

· 389 LDAP - для обращения к службе каталогов;

· 443 HTTP (Secure Sockets Layer (SSL )) (и ниже) - те же самые протоколы, защищенные по SSL .

· 563 NNTP (SSL)

· 636 LDAP (SSL)

· 993 IMAP4 (SSL)

· 995 POP3 (SSL)

· 3268 and 3269 - запросы к серверу глобального каталога (поиск по Active Directory и проверка членства в universal groups).

Интерфейс Exchange Server, обращенный внутрь организации, закрывать брандмауэром не имеет смысла - по нему будет происходить взаимодействие с контроллерами домена, утилитами администрирования, системами резервного копирования и т.п. Для интерфейса, открытого в Интернет, рекомендуется оставить порты 53 (если Exchange будет разрешать имена хостов сам, а не перенаправлять запросы на локальный сервер DNS) и 25. Очень часто клиентам необходимо обращаться к своим почтовым ящикам извне (из дома, во время командировки и т.п.). Лучшее решение в этой ситуации - настроить OWA (Web-интерфейс для доступа на Exchange Server, который устанавливается по умолчанию, доступен по адресу http://имя_сервера/exchange) для работы по SSL и открыть доступ только по порту 443. Помимо решений вопросов с безопасной аутентификацией и шифрованием сообщений автоматически решается вопрос с SMTP Relay (об этом позже) и с ситуацией, когда пользователь нечаянно скачивает рабочую электронную почту в папки почтового клиента на домашний компьютер, а потом на работе не может эти сообщения найти (не говоря уже о том, что хранить рабочую почту дома - нарушение безопасности).

Новая возможность, которая появилась в Exchange Server . начиная с версии 2000, возможность использования нескольких виртуальных SMTP и POP3-серверов с разными настройками безопасности. Например, тот SMTP-сервер, который взаимодействует с Интернетом, можно настроить на повышенный режим безопасности и строгие ограничения по доставке, а для SMTP-сервера, с которым работают пользователи внутри организации, использовать максимально производительные и удобные для пользователей настройки.

Необходимо также сказать об определенной путанице в терминологии - очень часто брандмауэрами для Exchange называют системы фильтрации сообщений, которые будут рассмотрены ниже.

В данной статье мы разберемся с тем, как настроить статические RPC порты для служб RPC Client Access, Exchange Address Book и службы доступа к общим папкам в Exchange 2010.

Представим, что у нас имеется сложная организация с Exchange Server 2010 SP1 (или выше), в которой в том числе имеется . Сервера CAS обычно располагаются в сети, отделенной межсетевыми экранами от сетей, из которых предполагается доступ пользователей (сети Outlook). Подключение клиента Outlook к серверу CAS происходит по RPC, а это значит на сетевом уровне может быть задействован любой порт из свободного диапазона портов. Не секрет, что в Windows Server 2008 и 2008 R2 в качестве динамического диапазона портов для RPC подключений используется диапазон 49152-65535 (в предыдущих версиях Windows Server использовались RPC порты в диапазоне 1025-65535).

Чтобы не превращать брандмауэры в «решето», желательно сузить диапазон используемых RPC портов, в идеале, сделав их статическими на каждом сервере Client Access Server в массиве Client Access. Кроме того использование статических RPC портов позволяет снизить потребления памяти на устройствах балансировки нагрузки (особенно HLB) и упростить их конфигурирование (не нужно указывать большие диапазоны портов).

В Exchange 2010 для службы RPC Client Access, а также для службы адресной книги Exchange можно задать статические порты. Outlook взаимодействует с данными службами через интерфейс MAPI.

Статический порт для службы Exchange 2010 RPC Client Access

Виртуальная служба Exchange 2010 RPC Client Access связана со службой доступа клиентов RPC Client, к которой в Exchange 2010 подключаются клиенты Outlook MAPI. Когда клиент Outlook подключается к Exchange, на сервере Exchange 2010 Client Access службой RPC Client Access для входящих подключений используется порт TCP End Point Mapper (TCP/135) и случайный порт из динамического диапазона портов RPC (6005-59530)

Чтобы в Exchange 2010 для службы RPC Client Access задать статический порт, необходимо в редакторе реестра открыть раздел:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\MSExchangeRPC

Создайте новый ключ с именем ParametersSystem , внутри которого создайте параметр типа REG_DWORD с именем TCP/IP Port . В параметре TCP/IP Port задается статический порт для службы RPC Client Access. В документации Microsoft рекомендуется выбрать порт в диапазоне 59531 — 60554 , и использовать данное значение на всех серверах CAS (мы указали порт 59532, естественно, он не должен использоваться никаким другим ПО).

После заданий статического порта, чтобы изменения вступили в силу, нужно перезапустить службу Microsoft Exchange RPC Client Access.

Restart-Service MSExchangeRPC

Статический порт для службы Exchange 2010 Address Book

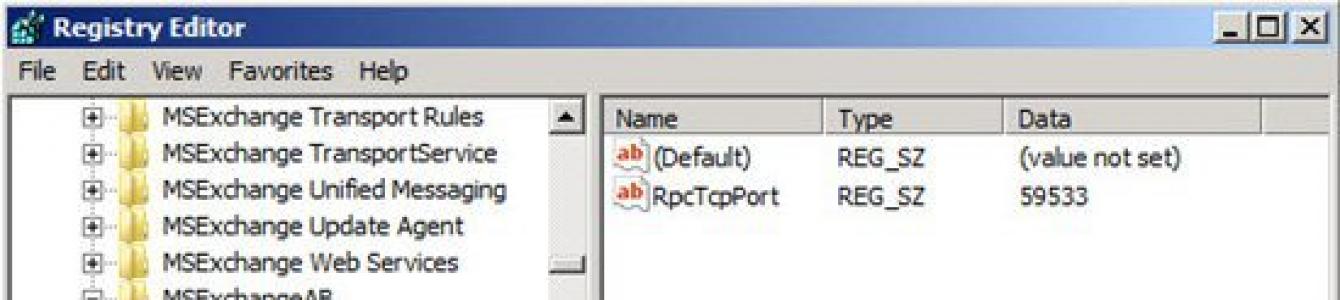

В Exchange 2010 до выхода SP1 для задания статического порта службы Exchange 2010 Address Book использовался специальный конфигурационный файл Microsoft.exchange.addressbook.service.exe.config . После релиза Exchange 2010 SP1 задать статический порт данной службы можно через реестр. Для этого откройте редактор реестра и перейдите в ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\MSExchangeAB\Parameters

Создайте новый параметр RpcTcpPort (типа REG_SZ) и задайте ему номер порта, который необходимо зафиксировать для службы Exchange Address Book service. Рекомендуется использовать любой свободный порт в диапазоне 59531-60554 и в дальнейшем использовать его на всех серверах Exchange 2010 Client Access в домене. Мы зададим RpcTcpPort=59533

После этого необходимо перезапустить службу Microsoft Exchange Address Book

Restart-Service MSExchangeAB

Важно: При переходе с Exchange 2010 RTM на SP1 этот ключ нужно задавать вручную, автоматически он не наследуется.

Настройка статического порта для подключения к общим папкам

Доступ к общим папкам из клиента Outlook осуществляется напрямую через службу RPC Client Access на сервере с ролью Mailbox. Данную настройку необходимо провести на всех серверах с ролью Mailbox, которые содержат базу общих папок (аналогично серверам CAS). Откройте редактор реестра и перейдите в ветку

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\ MSExchangeRPC

Создайте новый ключ с именем ParametersSystem , внутри которого создайте параметр типа REG_DWORD с именем TCP/IP Port . Задайте его значение: TCP/IP Port = 59532.

Задав статически порт для общих папок, нужно перезапустить службу Microsoft Exchange RPC Client Access service на каждом mailbox сервере.

Проверка использования статических портов между Outlook и Exchange 2010

После внесенных изменений проверим, что Outlook подключается к заданным нами статическим RPC портам. Для этого на клиентской машине перезапустите Outlook, а затем в командной строке выполните команду:

Netstat -na

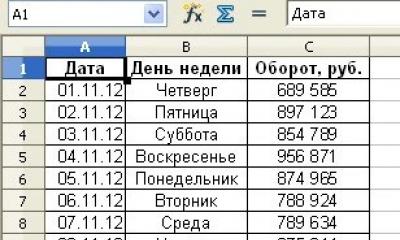

Материал из Rosalab Wiki

Назначение

В этой инструкции описано подключение различных почтовых клиентов к серверу Microsoft Exchange. Цель - получить систему, по функциональности соответствующую Microsoft Outlook.

Входные данные

В примерах используется сервер Microsoft Exchange 2010 (v14.03.0361.001) Service Pack 3 Update RollUp 18. Тестирование производится внутри корпоративной сети. На DNS-серверах указаны внешние почтовые адреса для почтового сервера. На сервере Exchange должны работать:

- OWA (Outlook Web Access) - веб-клиент для доступа к серверу совместной работы Microsoft Exchange

- OAB (Offline Address Book) - автономная адресная книга

- EWS (Exchange Web Services) - сервис, предоставляющий доступ к данным почтового ящика, хранящимся в Exchange Online (как часть Office 365) и в локальной версии Exchange (начиная с Exchange Server 2007)

Параметры сервера Exchange

Важным моментом для успешной работы не-Microsoft-клиентов на Exchange 2010 является проверка подлинности. Посмотреть её параметры можно на сервере Exchange с ролью CAS (Client Access Server). Запустите оснастку «Диспетчер служб IIS» и откройте вкладку «Сайты»/Default Web Site. Обратите внимание на проверку подлинности в трёх компонентах:

- OWA - Состояние «Включён » для «Обычная проверка подлинности » и «Проверка подлинности Windows »:

- OAB - Состояние «Включён » для «Обычная проверка подлинности » и «Проверка подлинности Windows »:

- EWS - Состояние «Включён » для «Анонимная проверка подлинности », «Обычная проверка подлинности » и «Проверка подлинности Windows »:

Прослойки (посредники) и вспомогательные утилиты

DavMail

Некоторые почтовые клиенты не могут напрямую подключаться к Microsoft Exchange и требуют использования прослойки (посредника). В данном примере в качестве посредника используется прокси-сервер DavMail .

- Установите DavMail , получив права администратора при помощи su или sudo:

- Запустите DavMail :

- На вкладке «Main» в поле «OWA (Exchange) URL

» введите адрес своего сервера в формате «https://

/EWS/Exchange.asmx» или ссылку на OWA

в формате «https://

- Запомните номера портов «Local IMAP port » и «Local SMTP port ». В данном примере это 1143 и 1025, соответственно.

Чтоб каждый раз не запускать вручную сервер DavMail , нужно добавить его вызов в автозагрузку.

- Зайдите в меню «Параметры системы → Запуск и завершение → Автозапуск », нажмите на кнопку [Добавить приложение ] и в строке поиска введите «davmail», после чего нажмите [ОК ]:

Теперь локальный прокси-сервер DavMail будет запускаться при старте системы автоматически. Если вам мешает его значок в «Панели задач», есть возможность его спрятать. Для этого в файлe .davmail.properties отредактируйте строку davmail.server=false , поменяв false на true:

Sudo mcedit /home/<имя_пользователя>/.davmail.properties

Почтовые клиенты для подключения к Exchange

Теперь можно приступить к настройке почтовых клиентов.

Thunderbird

Mozilla Thunderbird является основным почтовым клиентом для дистрибутивов ROSA Linux и, скорее всего, он уже установлен в вашей системе и готов к работе. Если же нет, его можно установить из репозиториев ROSA. В данном примере используется версия 52.2.1.

- Установите Thunderbird :

- Добавьте русскоязычный интерфейс:

- Установите дополнение lightning, позволяющее использовать календари:

- Запустите Thunderbird .

- В разделе «Учётные записи » в пункте «Создать учётную запись » выберите «Электронная почта ». Появится окно приветствия.

- В открывшемся окне нажмите на кнопку [Пропустить это и использовать мою существующую почту ].

- В окне «Настройка учётной записи почты » введите в поля «Ваше имя », «Адрес эл. почты » и «Пароль » свои учётные данные.

- Нажмите [Продолжить ]. Программа попытается найти подключения (безуспешно), и появится сообщение об ошибке:

Здесь вам понадобятся номера портов, которые вы запомнили при настройке DavMail .

- Для категорий «Входящая » и «Исходящая » измените имя сервера на «localhost».

- Укажите для «IMAP » порт 1143, а для «SMTP » - порт 1025.

- В поле «Имя пользователя » укажите UPN (User Principal Name) - доменное имя пользователя в формате «ИмяПользователя@ДоменОрганизации.ru».

- Нажмите на кнопку [Перетестировать ].

При правильном вводе учётных данных ошибок не будет. Возможно, система сообщит о необходимости принять сертификат сервера Exchange. Если этого не происходит, возможно вы слишком рано выключили интерфейс DavMail .

Создание календаря пользователя

- В категории «Учётные записи » выберите пункт «Создать новый календарь ».

- В появившемся окне выберите значение «В сети » и нажмите [Далее ].

- Выберите формат «CalDAV

» и в поле «Адрес

» введите «http://localhost:1080/users/

/calendar»:

Создание адресной книги

Адресная книга Thunderbird не поддерживает протокол CardDAV и может быть подключена только к каталогу LDAP сервера Exchange.

- Откройте существующие адресные книги, нажав на кнопку [Адресная книга ] и выбрав пункт «Файл → Создать → Каталог LDAP ».

- В окне мастера укажите следующие параметры:

- Название - любое подходящее имя

- Имя сервера - localhost

- Корневой элемент (Base DN) - ou=people

- Порт - 1389 (из Davmail )

- Имя пользователя (Bind DN) - UPN-имя пользователя

- Нажмите [ОК ]. Программа попросит ввести пароль.

- Зайдите в меню параметров Thunderbird . В категории «Составление » выберите вкладку «Адресация » и под текстом «При вводе адреса искать подходящие почтовые адреса в» отметьте пункт «Сервере каталогов », выбрав имя вашей адресной книги.

Evolution

В репозиториях ROSA также доступен почтовый клиент Evolution (в данном примере используется версия 3.16.4).

- Установите Evolution :

- Установите коннектор Exchange , совместимый с версией 2007 и более поздними:

- Запустите Evolution .

- В окне мастера нажимайте кнопку [Следующая ], пока не перейдёте на вкладку «Учётная запись ».

- Заполните поля «Полное имя » и «Электронная почта ».

- На вкладке «Получение почты » в списке «Тип сервера » выберите «Exchange Web Services».

- В качестве имени укажите UPN-имя пользователя в формате «ИмяПользователя@ВашДомен.ru».

- В поле «Host URL » введите «https://ИмяПочтовогоСервераExchange/EWS/Exchange.asmx .

- В поле «OAB URL » введите URL автономной адресной книги.

- В качестве вида аутентификации выберите «Basic».

При успешной настройке программа запросит пароль:

После ввода пароля Evolution получит доступ к вашему почтовому ящику, адресной книге и календарям.

По любым вопросам, связанным с этой статьёй, просьба обращаться по адресу [email protected].