Евгений не поставил пароль на вайфай в своей квартире. Зачем заморачиваться? Пароль можно забыть. А то, что соседи могут пользоваться, - не жалко, всё равно интернет безлимитный. Так думает Евгений, и он крупно ошибается.

Николай Кругликов

юный хакер

Разберемся, почему открытый интернет дома - плохая идея и чем это может вам грозить.

Прослушивание

Точки доступа без пароля еще называют открытыми, и дело тут не только в пароле. В таких точках данные по вайфаю передаются без шифрования, в открытом виде. Поскольку вайфай - те же радиоволны, перехватить трафик очень легко: достаточно настроить антенну на нужную частоту и вы услышите всё, что передается между роутером и компьютером. Без пароля на роутере вы просто транслируете на всю округу, что вы сейчас делаете в интернете.

Если вы сидите на порносайте, любой ваш сосед сможет узнать, какой именно ролик вы смотрите. Если отправляете письмо, с большой вероятностью его можно будет перехватить в момент отправки. Если у вас «Вконтакте» без шифрования, то любой сосед сможет прочитать ваши личные сообщения.

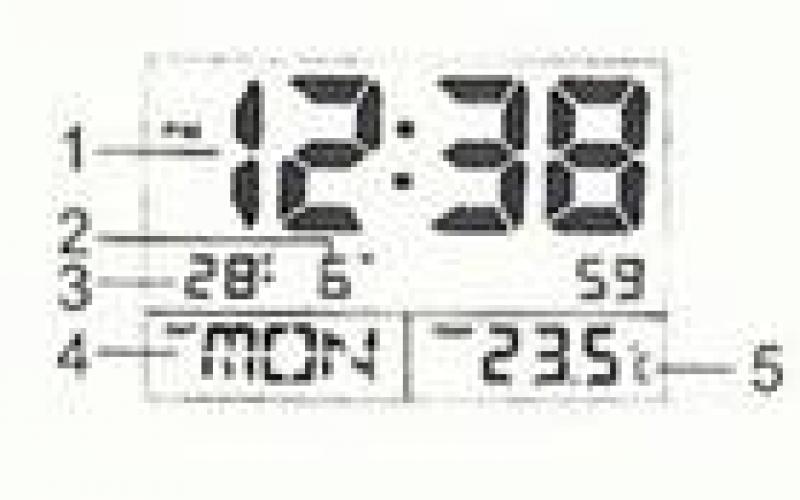

Вайфай без пароля легко прослушать

Как защититься

Нужно поставить пароль на вайфай. Конечно, соединения с некоторыми сайтами шифруются с помощью HTTPS, а еще можно включить VPN, и всё же гораздо надежнее защитить сразу весь канал связи.

Упражнение: ставим пароль на вайфай

- Откройте браузер и введите в адресную строку цифры 192.168.0.1. Если ничего не произошло, попробуйте 192.168.1.1 и 10.0.0.1. Появится окошко с полями для логина и пароля.

- Введите логин admin и пароль admin. Если не подошли - посмотрите стандартный пароль в инструкции к роутеру. Скорее всего, это что-то простое. Иногда логин и пароль написаны прямо на корпусе роутера.

- Найдите на странице ссылку с надписью Wi-Fi или Wireless. Откроется экран, где можно поменять пароль.

Если ничего не получается, вызовите мастера. Задача мастеру - запаролить ваш вайфай.

Установите для вайфая пароль длиной не менее десяти символов из цифр и букв. Пароль 12345678 - то же, что отсутствие пароля.

Все инструкции рассчитаны на домашний роутер. На работе или в кафе они вряд ли сработают, потому что сетевые администраторы отключают доступ к настройкам роутера для посторонних

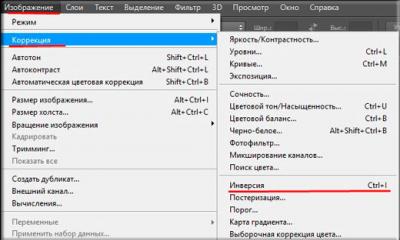

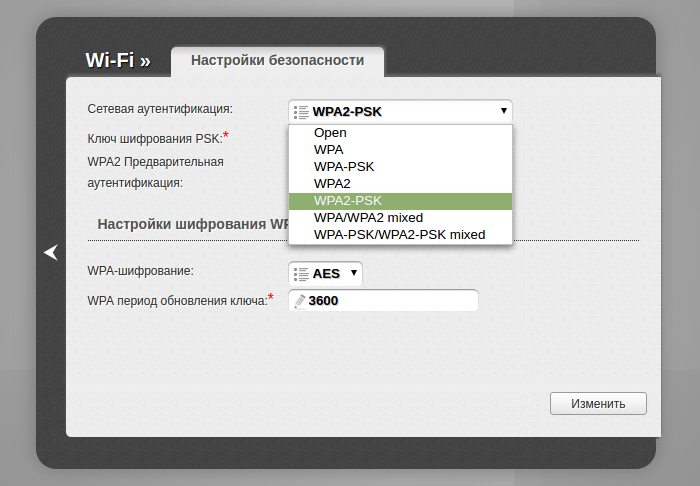

Возможно, в настройках будет несколько вариантов шифрования. В каждом роутере разный набор опций, поэтому выберите вариант, наиболее похожий на WPA2-PSK (AES). Это самый надежный на сегодняшний день протокол шифрования. В сочетании с хорошим паролем он даст вам максимальную возможную защиту.

Надежный протокол шифрования - это важно. Плохой протокол, как и плохой пароль, облегчает взлом. Например, устаревший протокол WEP можно взломать за несколько часов.

Выбор алгоритма шифрования в настройках роутера. WPA2-PSK - лучший вариант из этого набора

Убедитесь, что у вас выключен WPS. Эта технология позволяет подключаться к роутеру по пину из восьми цифр. К сожалению, после массового внедрения WPS выяснилось, что он крайне небезопасен: нужно всего 10 часов, чтобы взломать соединение даже с самым надежным протоколом. Настройки WPS где-то там же, где и настройки вайфая.

Манипуляции с настройками роутера

Когда хакеры подключаются к вашему вайфаю, они получают доступ к панели управления роутером и могут перенастроить его на свой лад. Чтобы влезть в ваш роутер, достаточно просто подключиться к вайфаю - находиться в квартире необязательно. Какой-нибудь пакостный школьник может ковыряться в настройках вашего роутера прямо сейчас.

Обычно попасть в настройки роутера не так просто: нужно ввести логин и пароль. Но у большинства людей на роутере стоят стандартные логин и пароль - admin / admin. Если вы не меняли эту настройку специально, велика вероятность, что любой хакер сможет влезть в роутер.

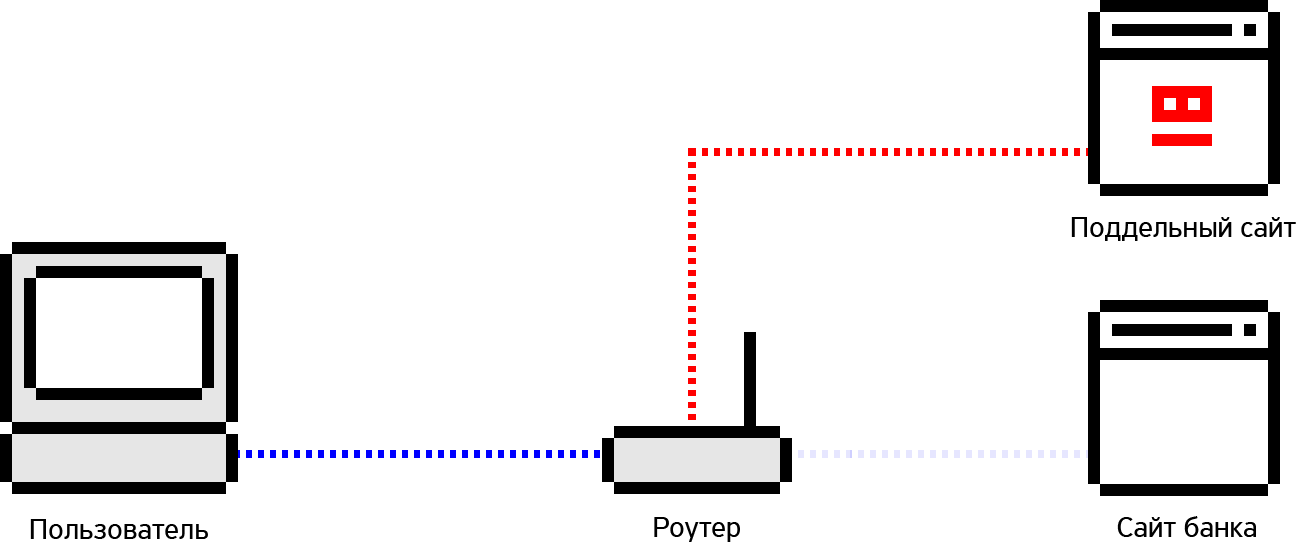

Получив доступ к панели управления, хакеры легко проведут атаку посредника: сделают так, чтобы между вами и сайтом стоял зловредный сервис, который ворует пароли. Например, по адресу tinkoff.ru будет открываться не настоящий, а поддельный сайт, который будет отправлять им всё, что вы вводите. Вы даже не узнаете, что попали на зловредный сервис: он будет выглядеть в точности как настоящий интернет-банк и даже пустит вас по вашему логину и паролю. Но при этом логин и пароль окажутся у хакеров.

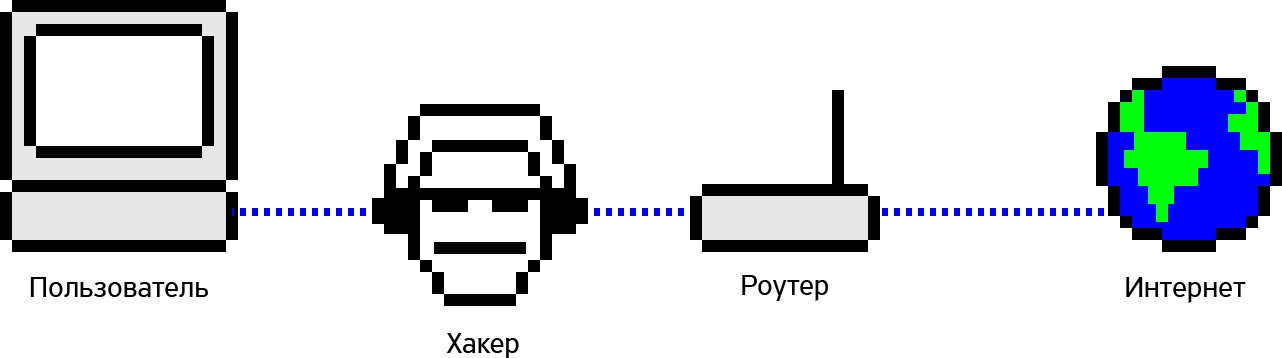

Роутер со стандартными настройками легко перенаправить на поддельный сайт

Как защититься

Смените в настройках роутера стандартный пароль администратора на свой. Он должен быть не менее надежным, чем пароль от вайфая, и при этом должен быть другим.

Удаленный доступ

Хакеры редко интересуются конкретно вами, если вы не топ-менеджер крупной компании. Чаще обычные люди попадают под автоматизированные атаки, когда хакерская программа ищет потенциальных жертв и пытается применить стандартный алгоритм взлома.

В некоторых роутерах есть возможность подключаться к веб-интерфейсу из внешней сети - то есть зайти в настройки роутера можно из любого места, где есть интернет, а не только из дома.

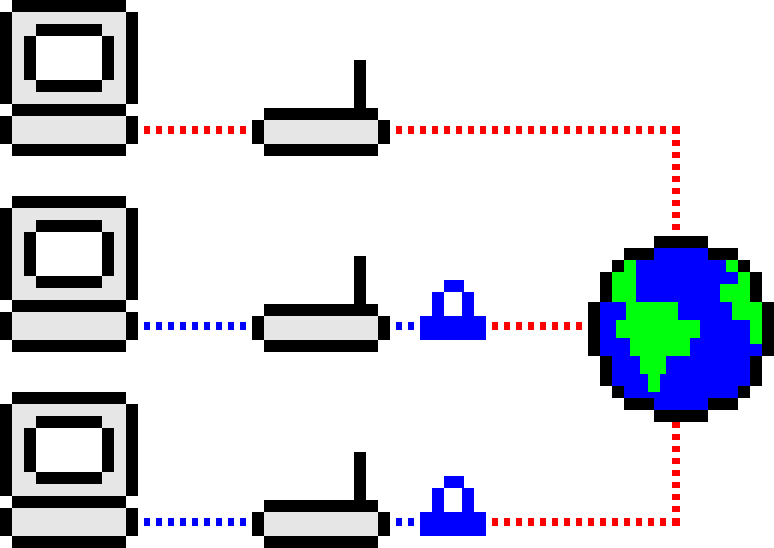

Это значит, что на ваш роутер могут напасть не только пакостливые школьники. Атака может происходить не целенаправлено: просто какой-нибудь хакер в Перу сканирует определенный диапазон адресов на предмет открытых роутеров. Его программа видит ваш роутер. Подключается. Хакер даже не знает, кто вы и где вы - он просто настраивает переадресацию и возвращается к своим делам. И в его хакерскую программу падает ваш логин от Фейсбука, например.

Хакеры совершают автоматизированные атаки на роутеры,

в которых разрешен удаленный доступ

Как защититься

Проверьте, включена ли функция удаленного доступа в вашем роутере. Она часто есть в устройствах, которые дают провайдеры связи. Провайдерам удаленный доступ нужен для дела: так им проще помогать пользователям с настройкой сети. Тем не менее провайдеры могут оставить в веб-интерфейсе пароль по умолчанию, что делает вас легкой добычей хакерских программ.

Если вы можете зайти в веб-интерфейс со стандартными логином и паролем admin / admin, обязательно поменяйте пароль и запишите его. Когда провайдер будет настраивать ваш роутер удаленно, просто скажите, что поменяли пароль из соображений безопасности, и продиктуйте его оператору.

Инструкция по защите роутера

- Поставьте на вайфай надежный пароль.

- Смените стандартный пароль администратора.

- Если роутер не от провайдера, отключите удаленный доступ.

- Если не знаете, как это всё сделать, вызовите компьютерного мастера, которому вы доверяете.

Защита частной WiFi сети - это важнейший момент при создании домашней группы. Дело в том, что точка доступа имеет достаточно большой радиус действия, чем могут воспользоваться злоумышленники. Что делать чтобы это предотвратить? Как защитить частную беспроводную сеть от посягательств недобросовестных людей? Именно об этом и пойдет речь в данной статье.

Прежде чем переходить к вопросу, как защитить частную домашнюю WiFi сеть, следует понять, как она работает. Итак, для организации домашней беспроводной сети, как правило, используется роутер, который выполняет функции точки доступа. Для того чтобы стать участником группы необходимо подключиться к нему.

Это говорит о том, что для защиты конфиденциальной информации необходимо закрыть доступ к роутеру посторонним людям. Как это делается? Здесь есть несколько пунктов:

- Длинный и сложный пароль для входа в меню настроек роутера.

- Надежный пароль для подключения к вай-фай сети.

- Выбор безопасного типа шифрования.

- Использование MAC-фильтра.

- Настройки доступа в операционной системе.

Как видим настроек безопасности достаточно много. Это необходимо, так как от этого зависит защита конфиденциальности вай-фай сети. При этом большинство из них находятся в параметрах роутера.

Итак, давайте разберем все эти пункты по порядку.

Защита сети WiFi: Видео

Ключ для входа в меню параметров роутера

Так как практически все настройки безопасности устанавливаются в маршрутизаторе нам необходимо придумать сложный пароль для входа в систему параметров. Кроме этого, здесь используется логин, который также должен быть оригинальным и сложным. Как это сделать?

В первую очередь стоит отметить, что каждый роутер имеет различный интерфейс, но принцип работы у всех практически одинаков. Мы разберем, как поменять пароль для входа в систему маршрутизатора на примере модели D-LinkDIR-615.

Для начала подключаемся к роутеру по беспроводной связи или через кабель. После этого открываете какой-нибудь браузер и в адресной строке прописываете адрес вашего маршрутизатора. Он указан на нижней крышке устройства, а также в инструкции.

Как легко узнать IP адрес WiFi роутера: Видео

В подавляющем большинстве это следующий адрес - 192.168.0.1 (также могут использоваться такие адреса - 192.168.1.1 или 192.168.2.1).

После ввода адреса система предложит ввести логин и пароль. Изначально указано admin, admin соответственно. Именно эти значения сейчас и нужно будет поменять, так как производитель использует небезопасный логин и ключ, для того, чтобы пользователь без труда смог войти в настройки и сменить данные на свое усмотрение.

После ввода нажимаем «Enter». Вот мы и попали в меню настроек роутера. Внизу экрана нужно нажать «Расширенные настройки». Появится несколько дополнительных разделов, среди которых нужно найти «Система» и в нем выбрать «Пароль администратора». Это и есть тот самый ключ, который нам нужно изменить.

Статьи по теме

В появившемся окне необходимо просто ввести новый пароль и подтвердить его. Далее, просто нажимаем «Применить». На этом процесс смены ключа завершен, и теперь защита домашней беспроводной WiFi сети стала выше.

Как узнать пароль от своего WiFi подключения в параметрах роутера: Видео

Обратите внимание, что данная модель роутера не позволяет изменить логин администратора. Однако устройства от других производителей или даже просто других моделей позволяют установить любой логин для входа в систему.

Ключ сети вай-фай

Очень важный параметр, от которого зависит защита информации в сетях вай-фай - это пароль сети. Он предотвращает несанкционированное подключение злоумышленников к роутеру при помощи беспроводной связи. Именно поэтому обязательно должен быть длинным и сложным.

При этом стоит отметить, что изначально на роутере вообще нет защиты вай-фай подключения. Другими словами, к устройству может подключиться каждый желающий, находящийся в зоне действия без ввода паролей.

Чтобы это исправить, нам нужно вернуться в меню настроек роутера. Теперь нас интересует раздел «WiFi», в котором нужно найти и открыть настройки безопасности. В открывшемся окне нам нужно будет выбрать тип шифрования (вид аутентификации). Это также важный параметр, который влияет на безопасность сети.

Итак, выбираем тип шифрования WPA-PSKWPA2-PSKmixed. Это рекомендуемый безопасный вид аутентификации, который обеспечивает наиболее надежную защиту. Ниже появится строка, в которой необходимо ввести ключ сети. Вводим придуманные значения. Рекомендуется использовать смесь латинских букв и цифр. Причем количество символов должно быть не менее 8-12.

MAC фильтр роутера

Каждое устройство, оснащенное сетевым адаптеров, компьютер, ноутбук, смартфон, планшет и так далее, имеет уникальный MAC адрес. Для того чтобы повысить защиту сети рекомендуется устанавливать фильтр таких адресов. Другими словами, в настройках маршрутизатора вы можете разрешить подключение только доверенным устройствам, указав их адреса.

Для этого снова входим в меню настроек роутера. В разделе «WiFi» находим MAC-фильтр и открываем его. В появившемся окне есть две вкладки:

- Режим фильтра.

- МАК-адреса.

Первое - это режим. Здесь можно выбрать один из трех вариантов:

- Разрешать - указанным МАК-адресам будет разрешен доступ к сети. Все остальные не смогут подключиться к группе.

- Запрещать - запрещает доступ к сети указанным адресам.

- Отключить - режим фильтр отключен.

В первой вкладке выбираем соответствующий режим. А во второй вводим нужные МАК-адреса. Если вы выбрали режим «Разрешать», то необходимо вводить адреса только доверенных компьютеров. Если установлен режим «Запрещать», то вводить необходимо только адреса посторонних ПК.

Как настроить MAC фильтра в роутере: Видео

Настройка доступа в ОС

Операционная система также имеет встроенные средства защиты данных. Для того чтобы повысить защиту, нам необходимо войти в центр управления сетями и общим доступом. Делается это при помощи нажатия правой кнопкой мышки по значку подключения в трее.

В открывшемся окне нужно открыть пункт «Изменение параметров общего доступа». Нам откроется меню, в котором можно настраивать доступ, включать или выключать обнаружение ПК в сети и многое другое. В первую очередь необходимо включить доступ с парольной защитой. При этом система самостоятельно сгенерирует сложный пароль. Запишите его, так как если в дальнейшем вы захотите предоставить доступ к каким-либо файлам он вам потребуется.

Для того чтобы настроить максимальную защиту системы, то следует отключить доступ во всех пунктах. Здесь нет ничего сложного, внимательно читайте подсказки на экране.

Итак, теперь вы знаете, как защитить частную WiFi сеть от злоумышленников. Теперь никто посторонний не сможет подключиться к вашей группе и нанести вред информации либо украсть важные данные.

Как определить, кто подключен к сети

С настройками безопасности мы разобрались. Теперь можно перейти к вопросу, как определить, кто подключится к моей домашней WiFi сети. Все очень просто. Роутер регистрирует МАК-адрес каждого участника группы. Поэтому нам остается просто войти в настройки маршрутизатора и посмотреть статистику. Нас снова интересует раздел «WiFi», только теперь выбираем пункт «Станционный список». Если используется роутер TP-LINK, то нужен раздел «Статистика».

В станционном списке отображаются МАК-адреса всех, кто в данный момент подключен к сети. Здесь можно разъединить то или иное соединение. Как мы уже знаем, каждый компьютер имеет уникальный МАК-адрес. Теперь вы знаете, как проверить, кто подключен к моей частной WiFi сети.

Чтобы узнать значение, которое использует компьютер достаточно войти в центр управления сетями. В центре появившегося экрана вы увидите ваше подключение. В правой половине увидите раздел «Подключение или отключение», а немного ниже - тип доступа и подключения. Нажимаете на тип подключения и в появившемся меню выбираете «Сведения». Здесь вы найдете строку «Физический адрес». Это и есть МАК-адрес вашего сетевого адаптера.

Как узнать кто пользуется моим WiFi: Видео

Проблема

Многие даже не подозревают, что домашний роутер является самым важным электронным устройством в их жизни. Он соединяет большинство других устройств с внешним миром и именно поэтому представляет максимальный интерес для хакеров.

К сожалению, многие роутеры для дома и малого бизнеса по умолчанию поставляются с небезопасной конфигурацией, обладают недокументированными учетными записями для управления, используют устаревшие службы и работают на старых версиях прошивок, которые легко взломать с помощью давно известных приемов. Часть из перечисленных проблем сами пользователи, увы, исправить не сумеют, но тем не менее можно предпринять целый ряд действий, чтобы защитить эти устройства как минимум от крупномасштабных автоматизированных атак.

Основные действия

Избегайте использования роутеров, предоставляемых провайдерами. Во-первых, они зачастую дороже. Но это не самая большая проблема. Такие маршрутизаторы, как правило, менее защищены, чем те модели, которые продают производители в магазинах. Очень часто они содержат жестко запрограммированные учетные данные для удаленной поддержки, которые пользователи не могут изменять. Обновления для измененных версий прошивок часто отстают по времени от релизов для коммерческих роутеров.

Измените пароль администратора по умолчанию. Многие роутеры поставляются с типовыми паролями администратора (admin/admin), и злоумышленники постоянно пытаются войти на устройства, используя эти общеизвестные учетные данные. После подключения к интерфейсу управления маршрутизатора через браузер в первый раз - его IP-адрес обычно находится на наклейке с нижней стороны или в руководстве пользователя - первое, что вам нужно сделать, это изменить пароль.

Кроме того, веб-интерфейс маршрутизатора управления не должен быть доступен из Интернета. Для большинства пользователей управлять роутером извне локальной сети просто не нужно. Однако если у вас все же есть потребность в удаленном управлении, рассмотрите возможность использовать VPN для создания защищенного канала подключения к локальной сети и только затем обращайтесь к интерфейсу маршрутизатора.

Даже внутри локальной сети стоит ограничить спектр IP-адресов, с которых можно управлять маршрутизатором. Если этот параметр доступен в вашей модели, лучше разрешить доступ с одного IP-адреса, который не входит в пул IP-адресов, назначаемых роутером через DHCP (протокол динамической конфигурации хостов). Например, вы можете настроить DHCP-сервер маршрутизатора для назначения IP-адресов от 192.168.0.1 до 192.168.0.50, а затем настроить веб-интерфейс, чтобы он принимал администратора только с адреса 192.168.0.53. Компьютер должен быть настроен вручную, чтобы использовать этот адрес лишь в том случае, когда необходимо администрировать роутер.

Включайте доступ к интерфейсу маршрутизатора по протоколу https, если имеется поддержка защищенного соединения, и всегда выходите, закрывая сессию по завершении настройки. Используйте браузер в режиме инкогнито или в приватном режиме, чтобы Cookies не сохранялись в автоматическом режиме, и никогда не позволяйте браузеру сохранять имя пользователя и пароль интерфейса роутера.

Если это возможно, измените IP-адрес роутера. Чаще всего роутерам назначается первый адрес в предопределенном диапазоне, например, 192.168.0.1. Если такая опция доступна, измените его на 192.168.0.99 или на какой-либо другой адрес, который легко запомнить и который не является частью пула DHCP. Кстати, весь спектр адресов используемых маршрутизатором также может быть изменен. Это позволяет защититься от фальшивых межсайтовых запросов (CSRF), когда атака происходит через браузеры пользователей и с применением типового IP-адреса, обычно присваиваемого таким устройствам.

Создавайте сложный пароль к Wi-Fi и выбирайте надежную защиту протокола. Протокол WPA2 (Wi-Fi Protected Access 2) лучше старых WPA и WEP, которые более уязвимы для атак. Если роутер предоставляет такую возможность, создайте гостевую беспроводную сеть, также защитив ее WPA2 и сложным паролем. Пусть посетители или друзья используют этот изолированный сегмент гостевой сети, а не вашу основную сеть. У них может и не быть злого умысла, но их устройства могут быть взломаны или заражены программами-злоумышленниками.

Отключите функцию WPS. Эта редко используемая функция предназначена для того, чтобы помочь пользователям настроить Wi-Fi, используя PIN-код, напечатанный на наклейке роутера. Однако во многих реализациях версий WPS, предоставляемых различными поставщиками, несколько лет назад была найдена серьезная уязвимость, которая позволяет хакерам взламывать сети. И поскольку будет трудно определить, какие конкретно модели роутеров и версии прошивки уязвимы, лучше просто отключить данную функцию на роутере, если он позволяет сделать это. Вместо этого можно подключиться к маршрутизатору через проводное соединение и через веб-интерфейс управления, например, настроить Wi-Fi с WPA2 и пользовательский пароль (без WPS вообще).

Чем меньше сервисов вашего роутера открыты для Интернета, тем лучше. Это особенно правильно в тех случаях, когда не вы включили их, а возможно, даже не знаете, что они делают. Такие сервисы, как Telnet, UPnP (Universal Plug and Play), SSH (Secure Shell) и HNAP (Home Network Administration Protocol), вообще не должны активироваться для внешней сети, так как они потенциально несут в себе риски для безопасности. Впрочем, они также должны быть выключены и в локальной сети, если вы их не используете. Онлайн-сервисы, вроде Shields UP от Gibson Research Corporation (GRC), могут просто сканировать публичный IP-адрес вашего роутера в поиске открытых портов. Кстати, Shields Up способен вести отдельно сканирование именно для UPnP.

Следите, чтобы прошивка вашего роутера была свежей. Одни роутеры позволяют проверить обновления прошивки прямо из интерфейса, а другие - даже имеют функцию автоматического обновления. Но иногда эти проверки могут происходить некорректно из-за изменений на серверах производителя, например, по прошествии нескольких лет. Поэтому стоит регулярно проверять сайт производителя вручную, чтобы узнать, не появилось ли там обновление прошивки для вашей модели роутера.

Более сложные действия

Вы можете использовать сегментацию сети, чтобы изолировать ее от рискованного устройства. Некоторые потребительские роутеры предоставляют возможность создавать сети VLAN (виртуальные локальные сети) внутри крупной частной сети. Такие виртуальные сети можно использовать для изоляции устройств из категории Интернета Вещей (IoT), которые бывают полны уязвимостей, что неоднократно доказывали исследователи (Берд Киви рассматривал данную проблему в предыдущем номере «Мира ПК» - прим.ред.). Многими устройствами IoT можно управлять с помощью смартфона через внешние облачные сервисы. А поскольку они имеют доступ к Интернету, такие аппараты после начальной настройки не должны взаимодействовать со смартфонами напрямую по локальной сети. Устройства IoT часто используют незащищенные административные протоколы для локальной сети, так что злоумышленник сумеет легко взломать такое устройство, используя зараженный компьютер, если они оба находятся в одной сети.

Благодаря фильтрации MAC-адресов, можно не допустить опасные устройства в вашу сеть Wi-Fi. Многие роутеры позволяют ограничить перечень устройств, имеющих право входить в сеть Wi-Fi, по их MAC-адресу - уникальному идентификатору физической сетевой карты. Включение этой функции не позволит атакующему подключиться к Wi-Fi сети, даже если он сумеет украсть или подобрать пароль. Недостатком такого подхода является то, что ручное управление списком разрешенных устройств может быстро стать излишней административной нагрузкой для крупных сетей.

Проброс портов должен быть использован только в сочетании с IP-фильтрацией. Сервисы, запущенные на компьютере за роутером, не будут доступны из Интернета, если на роутере не определены правила переадресации портов. Многие программы пытаются открыть порты роутера автоматически через UPnP, что не всегда безопасно. Если вы отключите UPnP, эти правила можно будет добавить вручную. Причем некоторые роутеры даже позволяют указать IP-адрес или целый блок адресов, которые могут подключаться к определенному порту, чтобы получить доступ к тому или иному сервису внутри сети. Например, если вы хотите получить доступ к FTP-серверу на вашем домашнем компьютере, находясь на работе, то можете создать правило проброса порта 21 (FTP) в вашем роутере, но разрешить подключения только с блока IP-адресов вашей фирмы.

Кастомные прошивки могут быть более безопасными, чем заводские. Существует несколько основанных на Linux и поддерживаемых сообществом проектов прошивок для широкого спектра домашних роутеров. Они, как правило, предлагают расширенные функции и настройки по сравнению с имеющимися у заводской прошивки, а сообщество быстрее исправляет их недостатки, чем сами производители роутеров. Поскольку эти микропрограммы позиционируются для энтузиастов, число устройств, которые их используют, гораздо меньше, чем устройств с прошивкой от производителя. Это значительно снижает вероятность обширных атак на кастомные прошивки. Тем не менее очень важно иметь в виду, что загрузка прошивки на роутер требует хороших технических знаний. Вполне вероятно, что вы лишитесь гарантии, и в случае ошибки устройство может выйти из строя. Учтите это, ведь вы же были предупреждены!